學習腳本黑客:Google Hack

標簽: 黑客腳本 Google Hacking

本文說明,適當的使用搜索引擎能讓它成為你有力的工具

概述

Google強大的搜索能力,只要配合適當的語法就可以為你所用^?_?^

谷歌搜索允許搜索這些有趣的東西:

1. 漢語拼音(拼音之間沒有空格)

shanghai2. 翻譯功能

fy 腳本3. 天氣查詢

shanghai tq4. 股票查詢

中國石化 gp5. 郵政編碼

qh 長沙 #qh:區號6. 手機歸屬地查詢

138123444447. 購物查詢

potato此外,還有條形碼查詢、飛機航班查詢、檢索工具欄、google新聞、網站排名……等等

使用語法篩選信息

可以在搜索欄鍵入帶語法的搜索進一步縮小范圍(篩選)

1. intext:關鍵字(正文)

2. intitle:關鍵字(標題)

3. cache:緩存

4. define:定義

5. filetype:后綴名

6. info:搜索指定站點的基本信息

7. inurl:搜索含有關鍵字的URL地址(重要!!)

8. site:域名

9. related:搜索所有鏈接到指定鏈接的相關URL

除此之外,還有很多語法,略……

注意:

Google搜索多個關鍵字之間用空格隔開,表示“邏輯與”

Google搜索-表示“邏輯非”,如A-C表示有A沒C的網頁

Google搜索OR表示“邏輯或”,如AORB表示A或B的網頁

Google搜索精確搜索用""雙引號,表示搜索結果中關鍵字不能分開

Google搜索通配符*表示一連串字符,?代表單個字符,含有這兩個統配符的關鍵字要打引號

Google搜索對大小寫不敏感

Google搜索對出現頻率極高的英文單詞作忽略處理,如.com、www、http等,如果非要忽略這些關鍵字進行搜索,則要在該關鍵字前面加上+的明文符號

Google搜索認為大部分常用英文符號不能作為檢索關鍵字

……

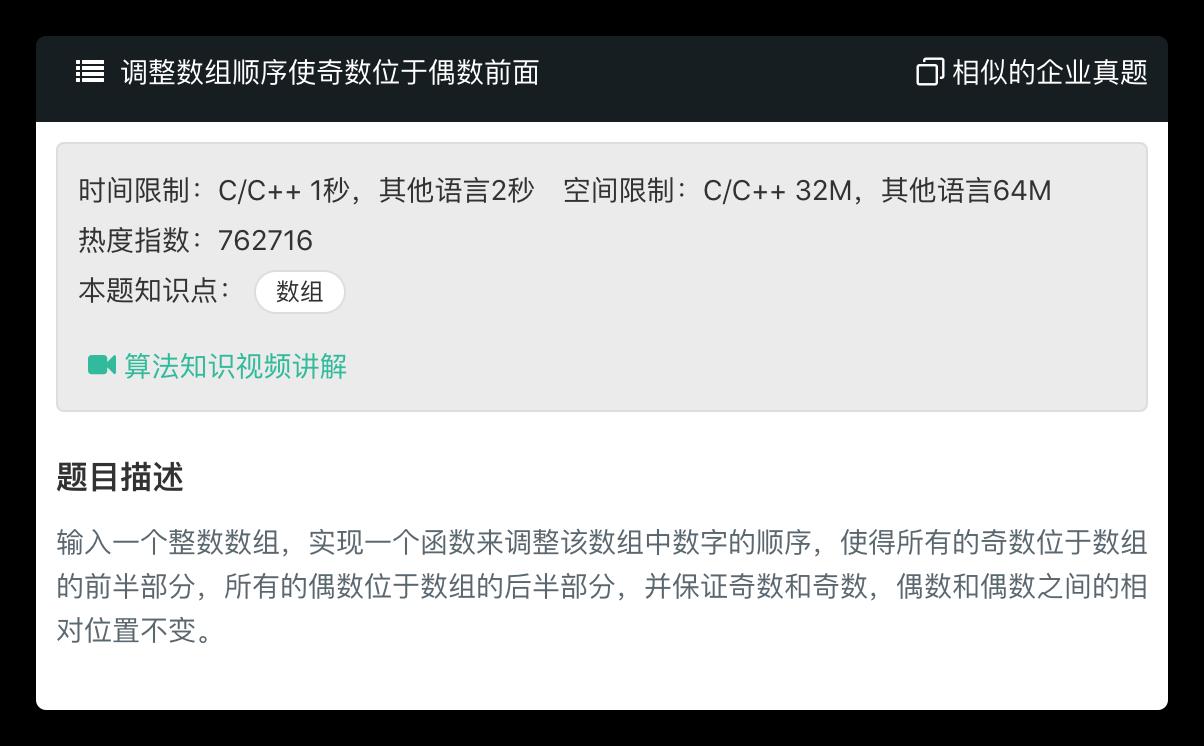

嘗試Google Hack入侵

搜索存在注入漏洞的站點

使用inurl篩選合適的URL地址

inurl:php?id=當然作為練習,可以嘗試玩玩……

另外,如果要找到特定網站(比如百度)的注入漏洞,就直接寫好了

site:baidu.com inurl:php?id=然后我們進一步篩選,使用著名的1=1和1=2原理:

(在URL后面跟一個空格,然后打)and 1=1(同上)and 1=2如果兩次返回的頁面不相同,就說明該網頁存在注入漏洞(恭喜你)

不過呢,面對你的往往是這樣

或者這樣

啊,被發現了(!(◎_◎;))。。。

暴庫(IIS解析漏洞)

背景知識:conn.asp等文件是網站數據庫連接文件

一個典型的conn.asp文件如下(直接照搬網上的了):

<%

dim conn

dim dbpath

set conn=server.createobject("abodb.conection")

DBPath=Server.Mappath("admin/hack58.mbd") #將網站中的相對路徑轉變為物理地址上的絕對路徑(因為連接數據庫時,必須要指定它的絕對路徑)

conn.Open "drive={Microsoft Access Drive (*.mdb)};dbq="&DBPath

%>conn.asp暴庫,這個方法已經是個很老的方法了,它是通過直接訪問數據庫連接文件conn.asp使服務器產生錯誤,通過返回的錯誤信息從而暴出數據庫的絕對路徑

著名的%5c攻擊:提交

http://hxhack.com/soft%5cview.asp?id=58這時,view.asp調用conn.asp后,得到的網頁相對路徑是這樣的:

/soft\再加上”admin/hack58.mbd后:”

"/soft"+admin/hack58.mbd在IIS中,/和\代表不同的含義:遇到\時,會認為它已經到達根目錄所在的物理路徑,就不再往上解析,于是網站的完整相對路徑:

:"admin/hack58.mbd"再加上根目錄的物理路徑,得到真實的路徑:

"e:\web/admin\hack58.mbd"這個路徑是不存在的,于是連接數據庫失敗,IIS報錯:

Microsoft JET Database Engine Error '80004005'簡而言之,%5c暴庫攻擊就是,打開網頁時把網址中的/替換成%5c并提交就可以暴出數據庫的路徑(前提:滿足asp?id=的網址即有數據庫調用行為)

目錄瀏覽漏洞

我們可以構造一些漂亮的Google搜索語句:

inurl:conn.asp這個是要爆庫的前奏,此處略

to parent directory這條語句也要掌握,字面意思“訪問上一級目錄”

轉到父目錄寫成中文同樣有效(可以嘗試不同的語言),這條語句的作用就是“找出所有存在目錄瀏覽的網頁”->根據目錄瀏覽敏感信息->找到肉雞

另外,還可以嘗試搜索這樣一些關鍵字比如:last modified、description、index of、/、<dir>等

栗子:

to parent directory site:202.102.239.179可以看到一些敏感信息

(補充知識)Webshell:webshell就是以asp、php、jsp或者cgi等網頁文件形式存在的一種命令執行環境,也可以將其稱做為一種網頁后門;黑客在入侵了一個網站后,通常會將asp或php后門文件與網站服務器WEB目錄下正常的網頁文件混在一起,然后就可以使用瀏覽器來訪問asp或者php后門,得到一個命令執行環境,以達到控制網站服務器的目的

由于webshell其大多是以動態腳本的形式出現,也有人稱之為網站的后門工具(獲取網站權限)

webshell 最大的優點就是可以穿越防火墻,由于與被控制的服務器或遠程主機交換的數據都是通過80端口傳遞的,因此不會被防火墻攔截;并且使用webshell一般不會在系統日志中留下記錄,只會在網站的web日志中留下一些數據提交記錄,沒有經驗的管理員是很難看出入侵痕跡的

inurl:/inc+conn.asp這樣簡單的Google攻擊,有時候甚至可能獲得對方網站的Webshell!

使用robots.txt文件來防止搜索敏感信息,這對于網站管理員來說非常有用

Google常用語句

1. allinurl:在URL中搜索結果

2. allintext:在text中搜索結果

3. intitle:在title中搜索結果

4. cache:顯示cache緩存

5. phonebook:搜索phonebook列表

6. filetype:搜索特定文件類型

7. site:將搜索結果限制在特定站點

8. link:搜索所有指向特定link的網頁

下一章,講解經典的 “or”= “or”漏洞攻擊……

智能推薦

freemarker + ItextRender 根據模板生成PDF文件

1. 制作模板 2. 獲取模板,并將所獲取的數據加載生成html文件 2. 生成PDF文件 其中由兩個地方需要注意,都是關于獲取文件路徑的問題,由于項目部署的時候是打包成jar包形式,所以在開發過程中時直接安照傳統的獲取方法沒有一點文件,但是當打包后部署,總是出錯。于是參考網上文章,先將文件讀出來到項目的臨時目錄下,然后再按正常方式加載該臨時文件; 還有一個問題至今沒有解決,就是關于生成PDF文件...

電腦空間不夠了?教你一個小秒招快速清理 Docker 占用的磁盤空間!

Docker 很占用空間,每當我們運行容器、拉取鏡像、部署應用、構建自己的鏡像時,我們的磁盤空間會被大量占用。 如果你也被這個問題所困擾,咱們就一起看一下 Docker 是如何使用磁盤空間的,以及如何回收。 docker 占用的空間可以通過下面的命令查看: TYPE 列出了docker 使用磁盤的 4 種類型: Images:所有鏡像占用的空間,包括拉取下來的鏡像,和本地構建的。 Con...

requests實現全自動PPT模板

http://www.1ppt.com/moban/ 可以免費的下載PPT模板,當然如果要人工一個個下,還是挺麻煩的,我們可以利用requests輕松下載 訪問這個主頁,我們可以看到下面的樣式 點每一個PPT模板的圖片,我們可以進入到詳細的信息頁面,翻到下面,我們可以看到對應的下載地址 點擊這個下載的按鈕,我們便可以下載對應的PPT壓縮包 那我們就開始做吧 首先,查看網頁的源代碼,我們可以看到每一...

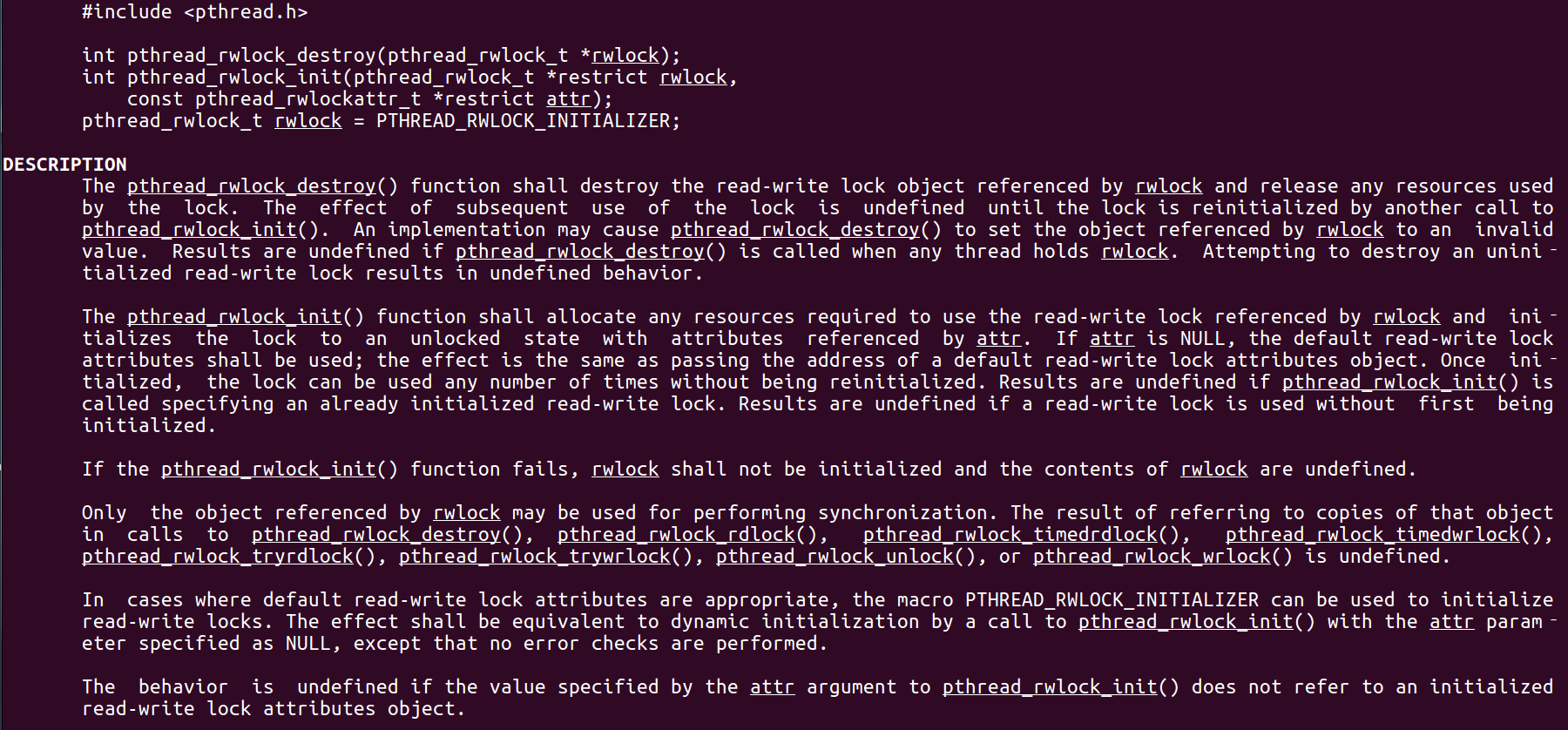

Linux C系統編程-線程互斥鎖(四)

互斥鎖 互斥鎖也是屬于線程之間處理同步互斥方式,有上鎖/解鎖兩種狀態。 互斥鎖函數接口 1)初始化互斥鎖 pthread_mutex_init() man 3 pthread_mutex_init (找不到的情況下首先 sudo apt-get install glibc-doc sudo apt-get install manpages-posix-dev) 動態初始化 int pthread_...

猜你喜歡

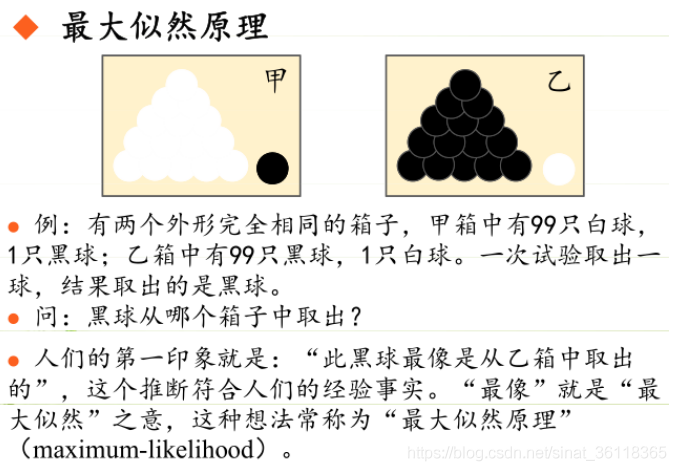

統計學習方法 - 樸素貝葉斯

引入問題:一機器在良好狀態生產合格產品幾率是 90%,在故障狀態生產合格產品幾率是 30%,機器良好的概率是 75%。若一日第一件產品是合格品,那么此日機器良好的概率是多少。 貝葉斯模型 生成模型與判別模型 判別模型,即要判斷這個東西到底是哪一類,也就是要求y,那就用給定的x去預測。 生成模型,是要生成一個模型,那就是誰根據什么生成了模型,誰就是類別y,根據的內容就是x 以上述例子,判斷一個生產出...

styled-components —— React 中的 CSS 最佳實踐

https://zhuanlan.zhihu.com/p/29344146 Styled-components 是目前 React 樣式方案中最受關注的一種,它既具備了 css-in-js 的模塊化與參數化優點,又完全使用CSS的書寫習慣,不會引起額外的學習成本。本文是 styled-components 作者之一 Max Stoiber 所寫,首先總結了前端組件化樣式中的最佳實踐原則,然后在此基...

19.vue中封裝echarts組件

19.vue中封裝echarts組件 1.效果圖 2.echarts組件 3.使用組件 按照組件格式整理好數據格式 傳入組件 home.vue 4.接口返回數據格式...